Con este anuncio, el profesor Luis Miguel Crespo pretende plantearos un pequeño desafío a todos los alumnos de la asignatura. Para ello, os proporciona una captura realizada en un entorno real (accesible desde Moodle en Campus Virtual). Por lo tanto es un caso real de gestión de una red y sus comunicaciones en una empresa. Los datos que conviene resaltar para resolver el desafío son:

-Los usuarios se quejaban de una excesiva lentitud en la red, caídas frecuentes, errores esporádicos de ‘time-out’(tiempo excedido) en varias aplicaciones.

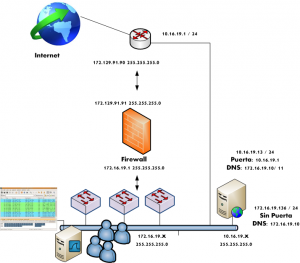

-La captura de realizó en una máquina cualquiera conectada al segmento de red afectado a través de un puerto del Switch en funcionamiento normal. Si os fijáis, existen 2 redes lógicas sobre la misma red física. Observad la topología de red para más detalles.

Ayuda: Se debe observar la captura de forma global y ver ‘qué salta a la vista’ en primera instancia, posteriormente un análisis de las cabeceras os revelará más información.

La pregunta es: ¿Cuál puede ser la causa?

Nota: Para incentivar la participación, el alumno que resuelva primero el enigma contará entre 0.5 y 1 punto adicional en la nota de la práctica 1, de acuerdo a la calidad y nivel de detalle en la respuesta.

8 replies on “Desafío I:¿Encuentra el problema en la red que se plantea?”

Aporto nuevas pistas:

Si el TTL disimuye, significa que hay uno o varios Routers por en medio que provocan el bucle. Los conmutadores no procesan encabezados IP.

Por tanto, los paquetes dirigidos a la dirección 172.16.19.255 están siendo encaminados por un Router, de modo que salen del segmento y vuelven a entrar con el TTL decrementado.

¿Por donde?

Intentad responder cuando tengáis una solución más o menos segura. Así permitimos interactuar a más gente y yo evito actualizar los comentarios cada 5minutos.

Mirando ese campo creo que la conclusión que se puede extraer es que en realidad no hay tantos paquetes ni un atacante particular sino que es uno mismo (o muchos) inmerso en un bucle en la topología (el TTL va disminuyendo según atraviesa el paquete segmentos de red).

Probablemente la red tenga un problema de existencia de más de un camino para llegar de un equipo a otro a través de conmutadores. También puede deberse a una mala gestión de las tablas de encaminamiento del router produciéndose bucles de encaminamiento.

Creo que la existencia de varios switches separando dos redes lógicas distintas provoca el bucle que hace que los paquetes incien un ciclo en la red hasta que expira su TTL (cada vez que cambian de segmento de red el TTL disminuye).

Hola Alberto,

Efectivamente, se produce un ‘flooding’, pero se te ha escapado un detalle: ¿Has mirado el campo TTL de los paquetes que producen la ‘tormenta’?

Saludos.

Corrijo, se producen dos tormentas o flood de paquetes, una de ellas emplea el protocolo NetBios name service (de resolución de nombres) utilizando el puerto UDP 137, mientras que la otra es de envío de datagramas utilizando el puerto UDP 138.

17 es el código que identifica (en el campo protocol de la cabecera IP) que el datagrama IP encapsula un paquete UDP.

Por lo tanto una posible solución es impedir el tráfico por dichos puertos.

Creo que también se producen ataques al servicio de DNS, creo que la existencia de las dos subredes lógicas tiene como objetivo situar al DNS interno en una subred diferente a la subred a través de la cual los PC’s establecen conexión a internet, impidiendo así gran parte de los ataques. Sin embargo sigue estando expuesto dado que carece del firewall que sí posee la subred 172.16.19.X.

Corrijo, era correcto, pero se utiliza el puerto 138 (netbios) con transporte UDP para el flood con envío de datagramas y el 137 (también de aplicación netbios) para el servicio de nombres.

17 es el valor del campo protocol de la cabecera IP indicando que encapsula paquetes UDP.

Quería decir el puerto UDP 17.

Se está produciendo un flood de NBDS Name Query, un servicio desfasado de resolución de nombres. Mediante el envío broadcast (172.16.19.255 es broadcast ya que la red es 172.16.19.0) de paquetes de NetBios (NBDS) encapsulados en datagramas IP, un ordenador de la red está causando un. Estos paquetes exceden de la longitud indicada en muchos casos.

La vulnerabilidad iniciada por el atacante hace que los ordenadores de red respondan a esa petición de resolución de nombre, se produce también una inundación de intercambio de paquetes ARP para intentar contestar a las IPs origen de los paquetes malformados.

Esto desata una reacción en cadena que acaba saturando la red y probablemente haciendo que los ordenadores se caigan. Los switch no pueden hacer nada porque los paquetes malformados se envían a la dirección de broadcast.

Tras un estudio de la cabecera IP podemos comprobar que todos estos paquetes utilizan el puerto UDP 137, así que una posible solución es bloquear el tráfico proveniente de ese puerto mediante el firewall.