Entre el 22 de diciembre de 2010 y el pasado 30 de enero se realizó esta encuesta sobre servicios de telefonía móvil, con el objetivo de conocer las necesidades, usos y preferencias de la comunidad universitaria en este campo. Finalmente se recopilaron los datos de 3649 encuestas, lo que constituye una muestra muy significativa. A continuación resumimos algunos datos destacados: Continue reading “Resultados de la encuesta sobre telefonía móvil en la UA”

Portables. El software ideal para nuestros netbook y notebook

Como expliqué en un post anterior, la aparición en el mercado de estos equipos a un precio accesible, un tamaño y peso ideal para su transporte y una mayor durabilidad en la batería ha conseguido que su uso se haya hecho extensivo y no es extraño verlos utilizándose en el Campus.

Asimismo, expliqué en otro post pequeños trucos que pueden hacer que nuestra batería dure aún más y ya que eso de las trilogías siempre ha estado de moda, vamos a añadir el uso de software para que nuestros equipos portátiles vayan mejor y durante más tiempo. Pero antes de ponernos a “instalar” software vamos a ver qué es el software portable.

Se denomina software portable a aquel que no hace falta instalarlo en nuestro ordenador, sino que simplemente se puede ejecutar desde cualquier dispositivo también portable, como puede ser un pendrive o, por qué no, desde nuestro disco duro. Continue reading “Portables. El software ideal para nuestros netbook y notebook”

Ataque de phising contra Gmail

La semana pasada se difundió la noticia de un ataque contra las cuentas de correo de Gmail de usuarios como «miembros del Gobierno de EEUU, militares, miembros de gobiernos asiáticos (sobre todo de Corea del Sur), disidentes chinos, personal militar y periodistas». Uno de los detalles más relevantes es que se trató de una estrategia basada en técnicas de phising, en la que el propio usuario facilita los datos para el ataque.

—

Entre otros consejos, Google recomienda: Continue reading “Ataque de phising contra Gmail”

Cómo alargar la vida útil de las baterías en portátiles y notebooks

Uno de los puntos débiles de los portátiles es la duración de sus baterías. Después de un tiempo, que suele rondar los 2 años, la duración de la batería sufre un bajón que hace que el portátil acabe convirtiéndose casi en un ordenador fijo al depender exclusivamente del cable de corriente para su funcionamiento. Además, el precio de una batería nueva es cara todavía, por lo que la solución es intentar aumentar ese tiempo de vida útil el mayor tiempo posible. Para ello, vamos a dar una serie de consejos que nos ayudará a tal fin: Continue reading “Cómo alargar la vida útil de las baterías en portátiles y notebooks”

Dispositivos incompatibles con eduroam

El número de usuarios que utilizan el móvil o portátil para conectarse a internet crece continuamente. El mercado renueva este tipo de dispositivos continuamente haciéndolos más atractivos y enfocándolos al uso de internet y redes sociales pero el fabricante en ocasiones reduce costes en el producto no incorporando algunas características necesarias en redes corporativas.

Es el caso de la red eduroam (education roaming) utilizada en la Universidad de Alicante. Continue reading “Dispositivos incompatibles con eduroam”

¿Qué ordenador me compro?

A los informáticos hay dos preguntas que nos suelen formular con frecuencia. La primera es: “¿pero eso no es darle a un botón y ya está?” y la segunda frase es: “Tú que sabes de esto, ¿qué ordenador me compro?”. A la primera, por desgracia no suelo poder contestar casi nunca correctamente pero a la segunda puedo intentarlo.

Normalmente, suelo contestar con otra pregunta: “¿Para qué lo quieres?”, porque esto que parece tan absurdo, muchos ni se lo plantean, y les va a aclarar mucho su duda inicial. Aquí voy a plantear cuál es el uso de cada una de las opciones (no entraré en sistemas operativos de momento, ya que lo haré en otro post posterior) y espero resolver algunas de las dudas de los usuarios. Continue reading “¿Qué ordenador me compro?”

Premiado el esfuerzo colectivo del Servicio de Informática

El blog del Servicio de Informática ha sido premiado en el III concurso de blogs.ua.es en la categoría de blogs institucionales.

Todo el personal del servicio se ha implicado de una manera u otra en la edición del blog desde la publicación del primer artículo en julio de 2008.

Desde entonces hemos informado, entre otras cuestiones, sobre el LDAP (sistema de identificación única), el Aula Informática Virtual, Continue reading “Premiado el esfuerzo colectivo del Servicio de Informática”

Movilizaciones en la web: cuidado con tus datos personales

Desde el Grupo de Delitos Telemáticos de la Guardia Civil se recomienda de nuevo tener mucho cuidado con nuestros datos personales, en este caso con motivo de las recientes movilizaciones ciudadanas, pero podría ser aplicable a cualquier otro suceso de amplia repercusión pública. Continue reading “Movilizaciones en la web: cuidado con tus datos personales”

Cómo enfrentarse al software malicioso “Mac Defender”

Apple ha decidido dar soporte para eliminar el software malicioso “Mac Defender”.

En su página de soporte se describe cómo evitar la infección y eliminarlo en el caso de que ésta ya se haya producido.

En los próximos días, Apple publicará una actualización que eliminará automáticamente este software malicioso.

—

Alerta por un falso antivirus para Mac, 23/05/2011.

—

La evolución del “antivirus” de Mac OS X, Hispasec, 27/07/2011.

«La pregunta es por qué la han dado por terminada una campaña que puso en jaque a Apple (y sobre todo, a su departamento de ayuda telefónica). ¿Quizás los atacantes no han conseguido su objetivo? ¿Ha supuesto una apuesta en recursos que no han terminado de compensar con las ganancias? ¿Cambiarán su estrategia? Estaremos atentos.»

—

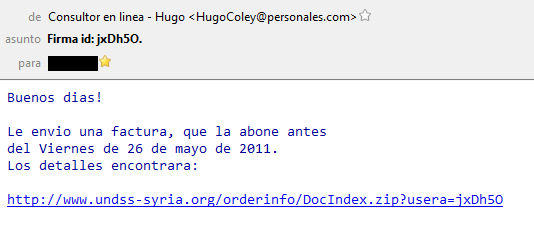

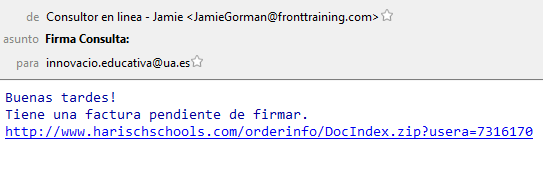

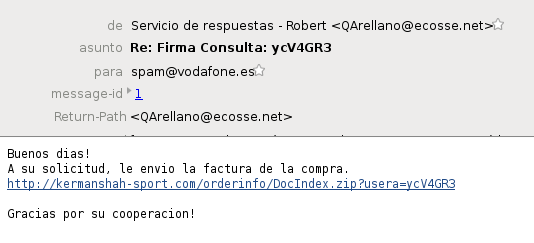

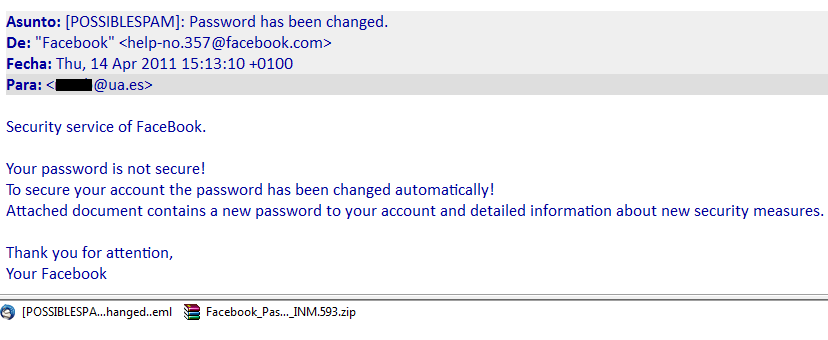

Nueva oleada de correos fraudulentos (“phising”)

Nunca debe pincharse en este tipo de enlaces.

No conoces a Hugo Coley, Jamie Gorman ni a Robert Arellano.

No has comprado nada ni has solicitado ninguna factura.

El estilo y la corrección ortográfica del texto dejan mucho que desear.

Etc.

No pinches en estos enlaces, ni siquiera por curiosidad.

El simple acceso a estas páginas podría infectar tu ordenador con malware.

—

Artículos sobre “phising” en este blog.

—

El alumnado ya puede actualizar su fotografía en Campus Virtual

Esta es la ruta para acceder a la nueva opción:

Secretaría Virtual >> Datos personales >> Datos personales

La foto que el alumnado incorpore a su expediente es la que se utilizará por la administración y el profesorado para la docencia.

—

«La imagen que va a descargar en la base de datos de la Universidad de Alicante es un dato de carácter personal que pasará a formar parte del fichero de datos de alumnado de la Universidad de Alicante.

El fichero de datos de alumnado tiene como finalidad la gestión administrativa y académica del alumnado. Información sobre actividades y servicios que presta la Universidad. Formación y orientación para el empleo.

Los datos personales incorporados al citado fichero podrán ser cedidos al Ministerio de Educación y Ciencia, Consellería de Educación, Universidades, Entidades bancarias, Agencia Estatal de Administración Tributaria y Ayuntamientos.

El responsable del fichero es el Gerente de la.Universidad de Alicante.

Los derechos de acceso, rectificación, cancelación y oposición al tratamiento de sus datos se podrán ejercitar ante la Gerencia de la Universidad, mediante solicitud con fotocopia de documento de identidad, presentada en el Registro General de la Universidad de Alicante, o a través de los medios que establece el art. 38 de la Ley 30/1992, de 26 de noviembre, de Régimen Jurídico de las Administraciones Públicas y del Procedimiento Administrativo Común.»

—

Alerta por un falso antivirus para Mac

Desde siempre se ha comentado que los virus eran un tema exclusivo de Windows y que tanto Mac como Linux estaban libres de malware. Lamentablemente, eso está empezando a cambiar por el aumento de equipos con estos sistemas operativos, lo que ocasiona que los creadores de malware hayan fijado también sus ojos en estos.

La especial jerarquía de seguridad de estos dos sistemas operativos hace que muchas de las tácticas de infección que funcionan en Windows no sean posibles en Mac ni en Linux, pero hay una, tan antigua como el mundo, que sigue siendo efectiva ahora y siempre. Se trata del malware conocido habitualmente como troyano y que coge su nombre de la famosa leyenda del caballo de troya. En este caso, somos los administradores de la máquina los que permitimos el acceso a nuestro ordenador valiéndose del engaño, ya que nos solicita la contraseña de administrador para su correcta instalación.

Recientemente se ha detectado un incremento preocupante del troyano denominado MACDefender (o MacSecurity). Este virus se localiza fácilmente en buscadores como antivirus de Mac. Se trata de un programa con la interfaz clásica de un antivirus para Mac pero que realmente es un virus. Periódicamente, para simular que el equipo está infectado, muestra páginas de pornografía o avisos de virus encontrados y nos remite a una versión más completa para eliminar estos presuntos virus, que hay que pagar con tarjeta de crédito, con lo que los cibercriminales consiguen lo que estaban buscando.

Recomendamos que no se instale ningún programa cuya autoría no sea reconocida.

Adjuntamos vídeo explicativo (en inglés) de cómo funciona este virus

http://www.youtube.com/watch?v=ceNRZ2kyuME&feature=player_embedded

—

Miguel Ángel Alcaraz, Técnico de soporte y asistencia a usuarios.

Miguel Ángel Alcaraz, Técnico de soporte y asistencia a usuarios.

—

Los falsos antivirus, un negocio en auge. Blogs.ua.es/si, 2311/2010.

—

Almacenamiento de nuestros ficheros en “la nube”

Existen numerosas ofertas de programas para el almacenamiento de nuestros ficheros en “la nube”, ofreciendo espacio gratuito en Internet para subir toda clase de ficheros: Dropbox, Wuala, Spideroak, Dmailer, LiveMesh…

Este tipo de programas facilitan enormemente compartir nuestros archivos en varios equipos (incluso con diferentes sistemas operativos), ya que mantienen sincronizados automáticamente los archivos de cada equipo y los que tenemos en la cuenta del programa correspondiente. Asimismo, disponer de nuestros ficheros en Internet supone disponer de una copia de seguridad de ellos (ante las siempre posible pérdida de datos, ya sea por averías de nuestro disco duro o pen-drive, de cortes de corriente, robo de portátil…).

Pero frente a estas ventajas, siempre debemos considerar que los datos estarán disponibles en servidores en los que no tenemos total seguridad de cómo esos datos serán tratados y protegidos. Muchos utilizan el cifrado de los datos con claves creadas y albergadas en sus propios servidores, y utilizan un canal SSL (protocolo de capa de conexión segura) que proporciona transferencia segura de nuestros datos en la red. No obstante, como ejemplo, tal y como anuncia Hispasec, Dropbox se ha visto obligada a rectificar sus cláusulas de seguridad, al demostrarse que no protege adecuadamente los ficheros de los usuarios, o al menos, no como anunciaba inicialmente la empresa en su web.

La solución para asegurar nuestros datos es cifrarlos localmente (en nuestro equipo) a la hora de subirlos por ejemplo a Dropbox, o confiar en servicios alternativos como SpiderOak o Wuala. En cualquier caso, por lo comentado anteriormente, desde el Servicio de Informática no recomendamos el uso de estos programas para datos sensibles o de carácter confidencial, con el fin de no vulnerar la ley de protección de datos. Sí puede ser una herramienta interesante para uso personal.

Javier Gil González, técnico de soporte y asistencia a usuarios.

—

Observatorio TIC: ¿Conoces Dropbox?

Observatorio TIC: Cómo hacer públicos los ficheros de Dropbox

—

Twitter es algo más que 140 caracteres

«Bajo la superficie del texto, cada tuit va embebido en un envoltorio de software que ocupa mucho más espacio: Hasta 10 o 12 veces más que el propio mensaje. Son los metadatos, paquetes de información que acompañan al mensaje de un lado a otro de la red, pero que el usuario raramente llega a ver.»

«Las posibilidades son inmensas y un tanto intranquilizadoras. Por ejemplo, cabría investigar las preferencias de un segmento de población, acotado según edades y área geográfica: Cuáles son sus tendencias de voto, sus películas favoritas, sus programas de televisión o incluso qué marcas prefieren. Un verdadero tesoro de información, que algunas empresas comienzan a escarbar.»

El código detrás del tuit, El País, 15/05/2011.

—

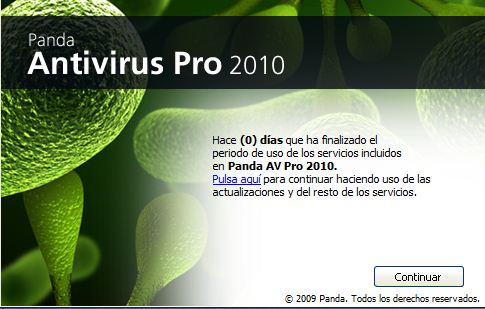

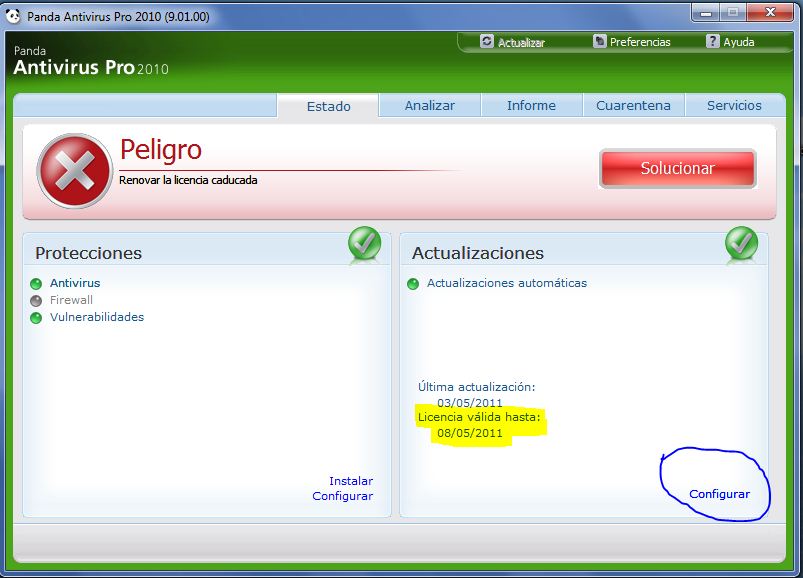

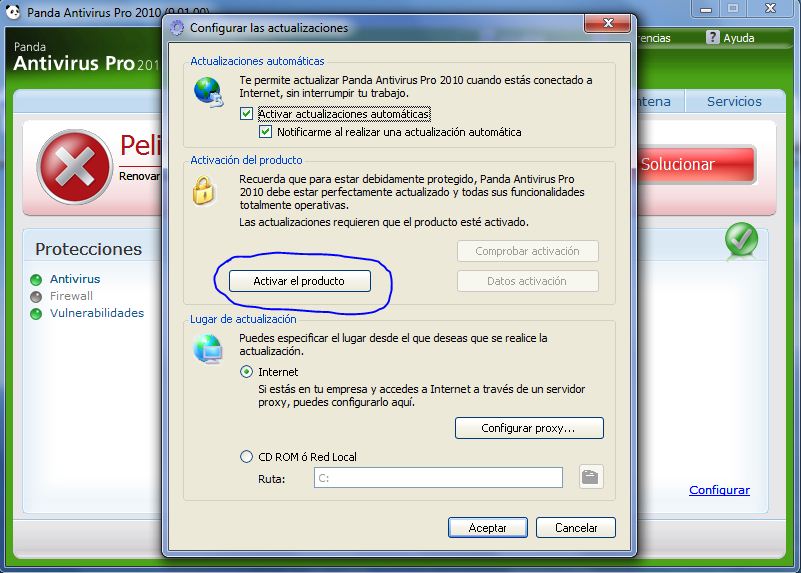

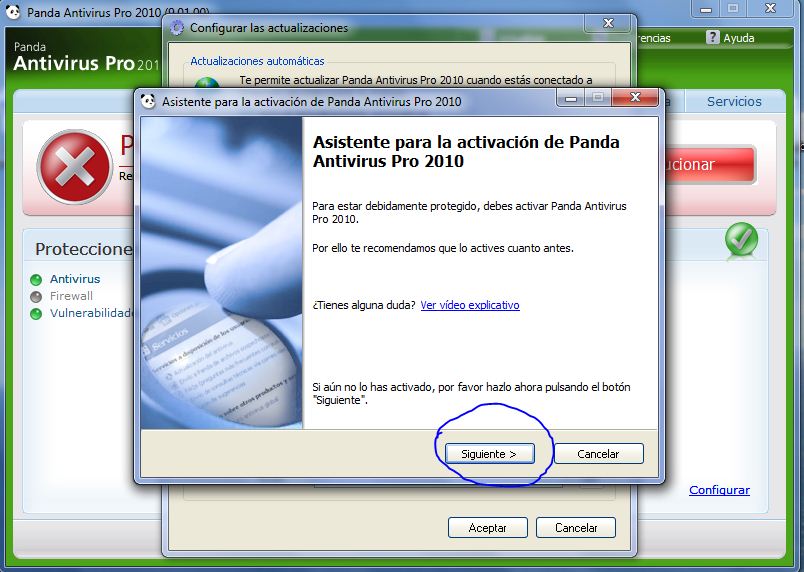

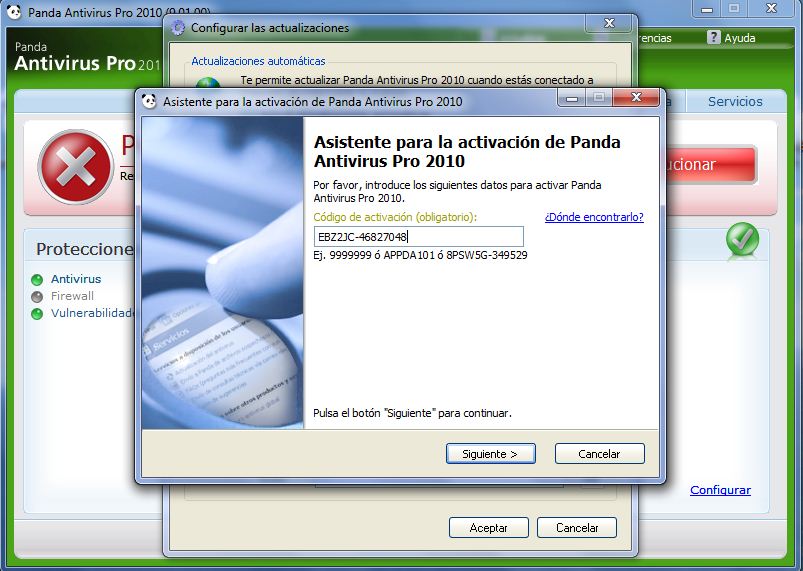

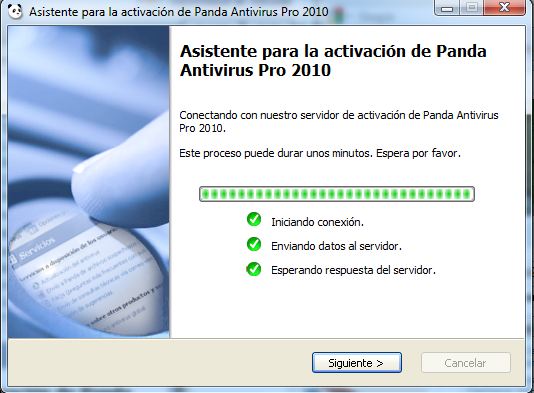

Actualización del antivirus Panda

A la mayor parte de los usuarios del antivirus corporativo Panda se les ha actualizado automáticamente la licencia. Sin embargo, en algunos casos no se ha reconocido la nueva fecha de finalización de licencia. Este problema, que es ajeno a la UA, obligará a estos usuarios a realizar una actualización manual, siguiendo unos sencillos pasos.

Éstas son las claves de actualización que hay que utilizar en el proceso, según la versión de Panda que se tenga instalada:

– Panda Pro 2010: EBZ2JC-46827048

– Panda IS 2010: 3MG7SC-45889695

—

—

—

—

—

—

—

Evaluación del desempeño del PAS 2011

Con el objetivo fundamental de conseguir la mejora continua en la calidad de los servicios que la UA ofrece y la mejora en el desarrollo profesional de su Personal de Administración y Servicios, se ha habilitado a través de Campus Virtual una nueva funcionalidad para llevar a cabo la evaluación de la componente individual del complemento por evaluación del desempeño.

Aquellos empleados cuyo complemento de destino sea igual o superior a 20 serán evaluados obligatoriamente. Aquellas personas con un complemento de destino inferior a 20 podrán solicitar de manera voluntaria dicha evaluación a través de la opción Expediente Personal >> Evaluación PAS del Campus Virtual. Tal evaluación voluntaria comportará la percepción de una cantidad adicional (15% del complemento si el resultado es “Favorable” o 25% si es “Favorable+”).

Para más información se puede consultar la página web:

http://utc.ua.es/es/programas-calidad/evaluacion-pas/evaluacion-del-desempeno-del-pas-de-la-ua.html

http://gerencia.ua.es/es/documentos433/documentos.html

Álvaro Berenguer Berenguer

Gerente

—

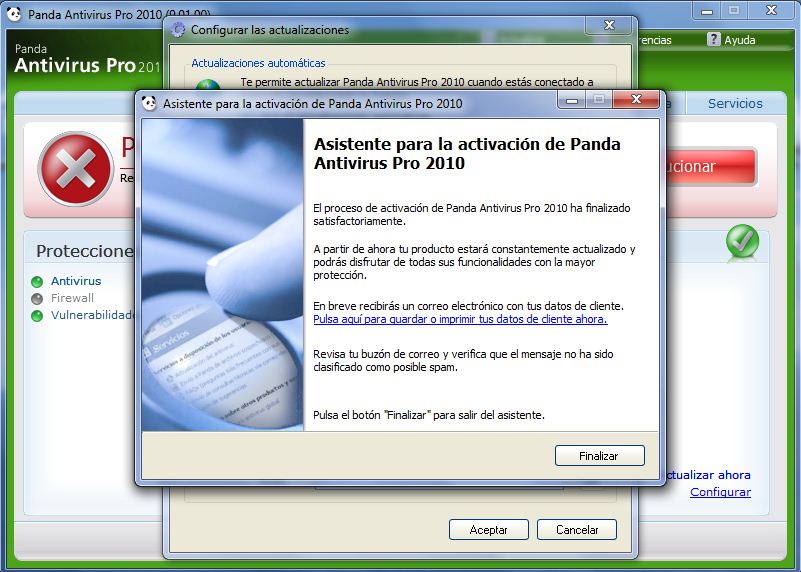

Sesiones formativas para el profesorado en mayo

Uno de los objetivos del área de Innovación Tecnológico-Educativa es difundir diferentes herramientas tecnológicas para el apoyo de los procesos de enseñanza-aprendizaje y formar al profesorado de la UA en su utilización. Por ello participa en la impartición de múltiples sesiones formativas que se ofertan a través de la FragUA. Se trata de sesiones monográficas y breves, ofertadas en horario de mañana y tarde.

Consulta en la agenda de formación las sesiones programadas para el mes de mayo.

—

Ya puedes obtener un certificado académico personal electrónico desde Campus Virtual

Se ha puesto en marcha la Sede Electrónica de la UA. Desde la opción Otros servicios de Campus Virtual tienes acceso al nuevo menú de administración electrónica: e-adm.

Si solicitas un Certificado Académico Personal electrónico y realizas el pago con tarjeta, dispondrás de tu certificado electrónico en unos minutos. Este certificado tiene la misma validez jurídica que un certificado tradicional en papel (Ley 11/2007, de 22 de junio, de Acceso electrónico de los ciudadanos a los Servicios Públicos) y evitarás los tiempos de espera existentes en los procedimientos no electrónicos (entrega del justificante de pago, plazo para la firma del responsable, recogida del certificado, etc.).

Una vez solicitado y pagado se te notificará por correo que lo tienes disponible en tu carpeta del ciudadano.

Campus Virtual: Otros servicios >> e-adm >> Mi carpeta ciudadana

—

Tutorial interactivo que describe detalladamente este procedimiento electrónico: http://w3.ua.es/ite/procedimientos/certificado_academico.htm

—

Este servicio está disponible, por el momento, para la emisión de certificados académicos personales, correspondiente a estudios de Primer y Segundo Ciclo (Diplomaturas, Licenciaturas, Ingenierías, etc). Progresivamente se irá extendiendo a estudios de Grado, Máster Universitario, Doctorado y estudios propios de la Universidad de Alicante, así como a otros modelos de certificados.

—

—

La Universidad de Alicante ya participa en SIR como proveedor de identidad

El Servicio de Identidad de RedIRIS (SIR) nos permite usar el usuario y contraseña de la UA para acceder a diversos servicios externos de acceso restringido, entre los que cabe destacar numerosos recursos bibliotecarios digitales que ya podrán ser consultados desde fuera de la UA sin necesidad de utilizar la VPN.

El procedimiento general para acceder a los proveedores de servicio federados en SIR es el siguiente:

1) El usuario accede al portal del proveedor del servicio.

2) En el momento de identificarse, el usuario selecciona la “Universidad de Alicante” como proveedor de identidad.

3) El usuario es redirigido a un servidor de la UA donde se identifica usando su usuario y contraseña.

4) Si sus credenciales son correctas, se informa de ello al proveedor del servicio y se le permite el acceso.

Más información en:

– Lista de recursos electrónicos contratados por la UA accesibles mediante SIR: http://biblioteca.ua.es/es/recursos-electronicos/noticias/acceso-remoto-a-recursos-electronicos-contratados-por-la-ua.html

– Lista de proveedores de servicio en el SIR : http://www.rediris.es/sir/sps.html

– Servicio de Identidad de RedIRIS: http://www.rediris.es/sir/

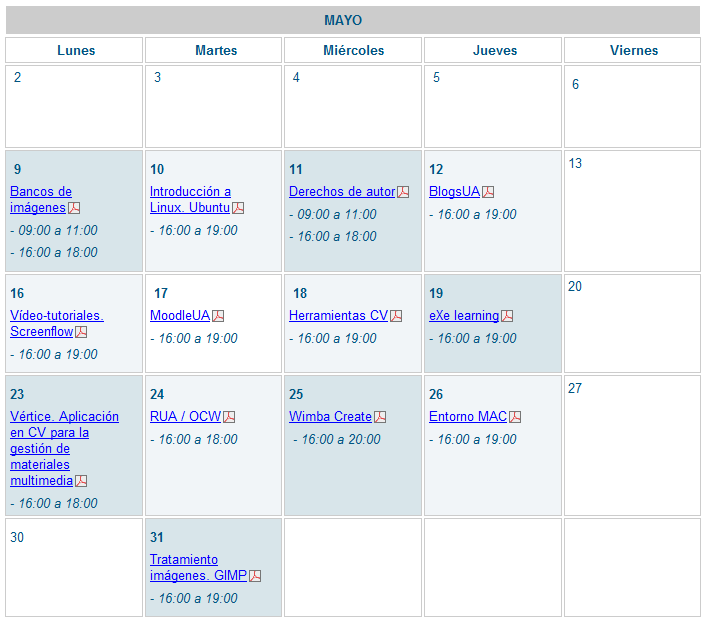

Mejoras en el buscador de asignaturas

En 2010 la web de la UA incorporó un buscador de asignaturas dentro del apartado de “Estudios y acceso“.

Ahora se ha aumentado el número de cursos académicos que se muestran en el desplegable y se ha incluido la búsqueda por idioma de impartición de la asignatura.

Cuando se busca por una lengua distinta de “Cualquier idioma” o “Castellano”, no es necesario introducir ni el plan de estudios ni información de la asignatura, por lo que se puede obtener un listado completo de las asignaturas impartidas en inglés, francés, árabe, etc.

—

www.ua.es >> Estudios y acceso >> Buscador de asignaturas

—

—

Puesta en marcha de la nueva Sede Electrónica

La Universidad de Alicante, en su continuo compromiso de mejorar el servicio a la comunidad universitaria, está llevando a cabo un ambicioso proyecto de implantación de la Administración Electrónica.

Dicho proyecto nace a partir de la Ley 11/2007 de acceso electrónico del ciudadano a los servicios públicos, pero más allá de un cumplimiento normativo, pretende ser un paso más en la modernización de esta institución.

Para afrontar este reto la Universidad de Alicante ha elaborado un detallado plan de adaptación para los próximos tres años.

En los próximos meses la comunidad universitaria irá viendo los resultados de la implantación de dicho plan, siendo la primera actuación la creación y puesta en marcha hoy de la Sede Electrónica: https://seuelectronica.ua.es

En la Sede Electrónica se encuentra ya disponible toda la información necesaria para poder realizar los primeros trámites con la Universidad por medios telemáticos y con la misma validez jurídica que el trámite presencial.

Esperamos que sea de vuestro interés.

Nuria Fernández

Secretaria General

Estrategias diversas para difundir malware en Facebook

“Likejacking”, la nueva forma de propagar malware, DiarioTi, 21/03/2011.

«El término toma su nombre del botón de “Like” (“Me gusta”) que aparece bajo cada comentario o link compartido en la red social Facebook. Desde que este botón comenzó a ganar notoriedad se han sucedido los ataques que lo utilizan como medio para diseminar malware. »

—

Cuidado: ProfileSpy no es más que un modo para acceder a tus datos privados, Genbeta, 30/11/2010.

«Recientemente una aplicación llamada ProfileSpy (aunque también con otros nombres como Profile Watcher y ePrivacy) nos promete acceder a una lista de todos los que han visitado nuestro perfil en Facebook para poder esparcirse de forma viral.»

—

Enseñan a reconocer falsas aplicaciones de Facebook, DiarioTi, 11/04/2011.

«Aplicaciones que prometen decirte quién visita tu perfil, quiénes son tus seguidores o cuántas horas has pasado en Facebook, son una de las principales amenazas de Internet. »

—

Un ejemplo de correo fraudulento que intenta contagiar malware.

—

Calendas no funciona con Firefox 4

—

Hemos comprobado que la versión actual de la agenda Calendas no funciona con Firefox 4.

Se aconseja que los usuarios de Calendas no se descarguen la nueva versión de Firefox.

—

Se está analizando una herramienta que parece solventar este problema. Se trata de una extensión para Firefox que debe instalarse y configurarse como se describe en esta página.

—

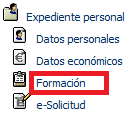

Campus Virtual incorpora nueva información en el perfil del PAS

Hace un tiempo el Campus Virtual incorporó, dentro del menú relativo al “Expediente personal” del PAS, una recopilación de los cursos de formación recibidos.

—

—

Los datos disponibles en este apartado de Formación se completan con tres nuevas opciones. A partir de ahora se podrán consultar los seminarios, jornadas y grupos de trabajo de calidad en los que se ha participado, así como los cursos impartidos en los planes de Formación para el PAS de la UA.

—

—

Spotify, popular servicio de música, atacado por malware

«Las infecciones a través de anuncios incrustados en páginas legítimas no son ninguna novedad. Desde hace años, estas técnicas se ha venido usando con más o menos asiduidad. La última víctima ha sido una aplicación, Spotify, que durante un tiempo, ha mostrado a sus usuarios anuncios que intentaban infectar al usuario. Desde el punto de vista del atacante, esto cambia el modelo de infección y lo hace mucho más efectivo.»

¿Spotify intenta infectarte?, Hispasec Sistemas, 29/03/2011.

—

«Los informáticos de Spotify han asegurado que lo peor del virus es que no hacía falta que los usuarios hicieran click en el anuncio para que el virus se extendiese, sino que simplemente con la reproducción del anuncio era suficiente.»

Un anuncio de Spotify distribuye un virus entre los usuarios, Información, 30/03/2011.

—

Aumenta a 30 MB el tamaño máximo de los ficheros utilizados en Campus Virtual

En los últimos meses el Servicio de Informática ha implementado importantes mejoras en las infraestructuras tecnológicas de la UA. Estos avances han permitido atender una vieja demanda de todos los colectivos universitarios. El tamaño máximo de los ficheros que se transmiten en Campus Virtual, que hasta ahora estaba fijado en 5 MB, ha podido incrementarse hasta los 30 MB.

Esta mejora se aplica en todas las herramientas que posibilitan la transmisión de documentos (materiales, tutorías, mensajes al alumnado, entrega de prácticas, documentos en grupos de trabajo, etc.).

No obstante, es una buena práctica reducir el tamaño de los ficheros en la medida de lo posible para optimizar el tiempo de descarga de los mismos.

—

Recordamos que recientemente la capacidad de almacenaje de materiales para el profesorado se incrementó de 400 a 750 MB.

—

Sesiones formativas para el profesorado en abril

Uno de los objetivos del área de Innovación Tecnológico-Educativa es difundir diferentes herramientas tecnológicas para el apoyo de los procesos de enseñanza-aprendizaje y formar al profesorado de la UA en su utilización. Por ello participa en la impartición de múltiples sesiones formativas que se ofertan a través de la FragUA. Se trata de sesiones monográficas y breves, ofertadas en horario de mañana y tarde.

—

Consulta en la agenda de formación las sesiones programadas para el mes de abril.

—

—

Instalación y uso del DNI electrónico

David Bueno Vallejo, profesor del Departamento de Lenguajes y Ciencias de la Computación de la Universidad de Málaga ha elaborado un tutorial en vídeo que detalla los pasos para instalar y usar el DNI electrónico en un ordenador personal.

—

[kml_flashembed movie="http://www.youtube.com/v/QYDgn5X09_0" width="425" height="350" wmode="transparent" /]

—

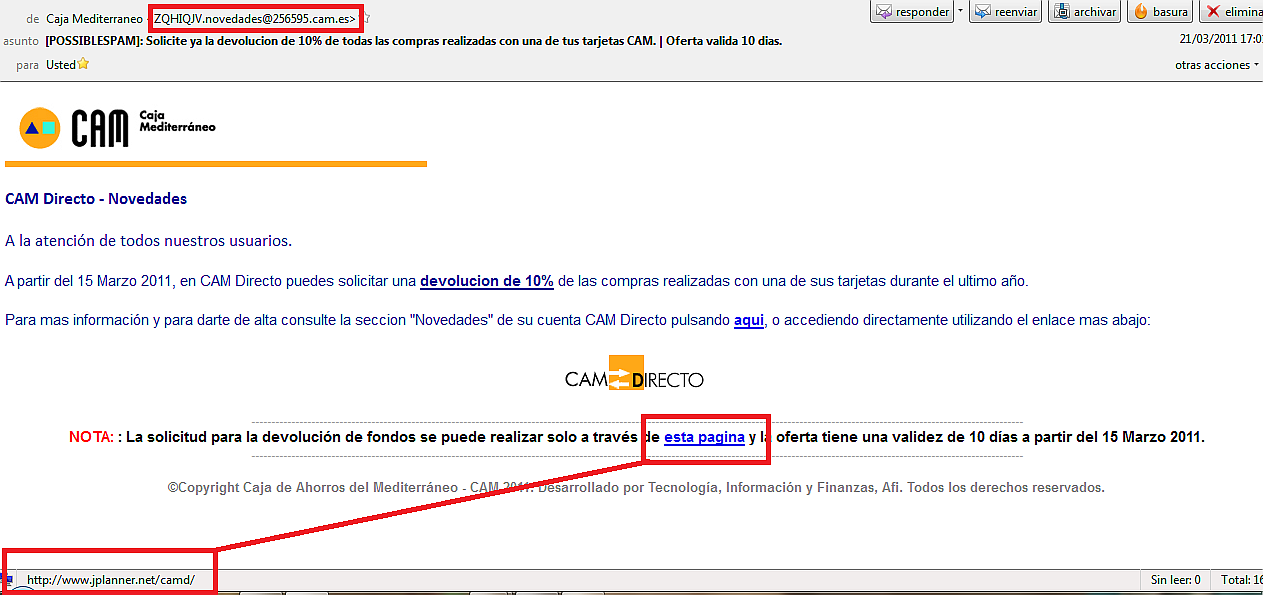

Ejemplo de phising más elaborado

Se está distribuyendo un correo supuestamente enviado por la CAM en el que se comunica la posibilidad de solicitar un importante descuento. Es un ejemplo de phising menos burdo de lo que suele ser frecuente. Se ha cuidado el aspecto del mensaje y la estrategia para capturar los datos del usuario es más sofisticada.

En numerosos artículos de este blog hemos descrito las precauciones que deben adoptar los usuarios para no ser víctimas de estos ataques de phising:

– Nigerianos, loterías, novias, ofertas de trabajo…

– Nunca facilites datos confidenciales por correo electrónico

Nunca debemos hacer caso de este tipo de mensajes, pero en este caso, además, hay algunos detalles formales que pueden alertar de que estamos ante un correo fraudulento: el formato del correo remitente, faltas ortográficas muy llamativas, incoherencias en el trato aplicado al cliente (tuteo junto a trato formal), la página de destino de los enlaces (www . jplanner . net), etc.

—

—

¿Conoces las ventajas que te ofrece la Administración Electrónica?

¿Conoces los servicios públicos que ya están a tu disposición?

La Red 060 es una iniciativa del Ministerio de Administraciones Públicas (MAP) que permite a los ciudadanos y a las empresas relacionarse con los servicios públicos de cualquiera de las tres administraciones (Administración General del Estado, autonómica y local). Pretende facilitar la vida a ciudadanos y empresas, de manera que puedan acceder a los servicios sin necesidad de conocer la estructura interna de todas las administraciones o lugares físicos o virtuales donde se ubican. Para ello ofrece varios canales: oficinas presenciales, teléfono 060 y portal 060.es.

El portal web www.060.es recopila todos los servicios electrónicos ofrecidos por todas las administraciones, actuando como la referencia en el ámbito público para la atención al ciudadano y concentrador de las relaciones, interacciones y transacciones entre ciudadanos y Administraciones Públicas.

Recientemente se ha creado también el sitio web masdestacados060.es que facilita el acceso y da a conocer las ventajas de los servicios públicos de mayor interés que ofrecen administración electrónica.

—

—

Una de las formas más habituales de acceso, es la que requiere el uso del DNI electrónico. Ya hay más de doce millones de españoles que lo poseen, y desde el pasado 1 de diciembre ya se dejó de emitir el DNI analógico. El portal red.es realizó un breve reportaje en que se describe el DNI electrónico, sus ventajas y el procedimiento para su renovación (vídeo, 3:24). Se puede obtener más información y realizar la solicitud de cita previa en el portal http://www.dnielectronico.es/

Javier Gil González, técnico de soporte y asistencia a usuarios.

—