Prácticamente todas las tarjetas bancarias, e incluso nuestra TIU, utilizan NFC (Near Field Communications), comúnmente conocido como contactless. Esta tecnología permite, basándose en el sistema RFID (Radio-Frequency Identification), la lectura de dicha tarjeta simplemente por aproximación a un lector que soporte también NFC. Eso hace posible que podamos pagar, en la mayoría de los casos, por importes inferiores a 20€ en multitud de comercios o que las puertas del gimnasio se abran al acercar nuestra tarjeta.

Las tarjetas que soportan la tecnología NFC se puede reconocer fácilmente por llevar unas ondas, similares a las que podemos ver con las conexiones WiFi

Por ejemplo, en la TIU se sitúa en la parte central izquierda de la tarjeta, en alguna tarjeta bancaria la podemos encontrar en la parte superior derecha, etc.

Esta tecnología, en teoría positiva, también tiene su lado oscuro, ya que, si alguien tuviera un dispositivo receptor, podría leer datos de nuestra tarjeta si se acercara lo suficiente. En principio, sí, pero no hay que alarmarse, ya que el que se pueda hacer no quiere decir que sea sencillo. Vamos a intentar describir los puntos débiles de esta tecnología y cómo evitar problemas.

Tal y como hemos mencionado, la tecnología NFC nos permite una agilidad en operaciones sencillas de identificación o pago, ya que simplemente acercando la tarjeta a menos de 10 cm de un lector NFC hace que se realice la transferencia de información entre ambas para autenticar la operación. Simplificando mucho, lo que hay detrás del chip son unas pequeñas antenas que se alimentan con las ondas emitidas por el lector y las envía al chip que, a su vez, con la energía que consigue a partir de ellas envía sus datos al lector. Es por ello que la distancia entre la tarjeta y el lector debe de ser muy corta y sin interferencias.

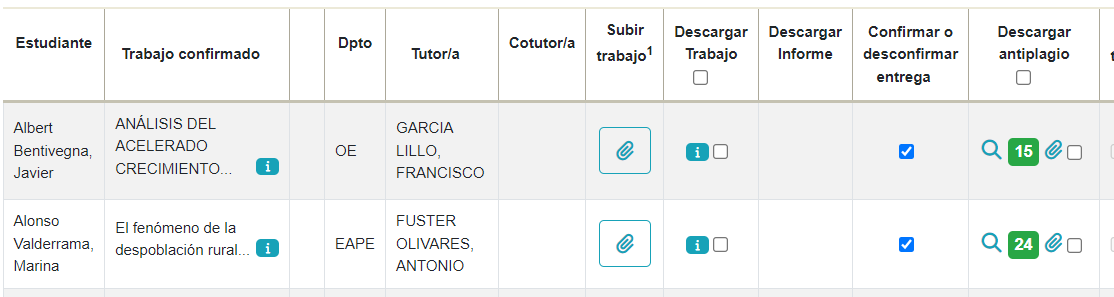

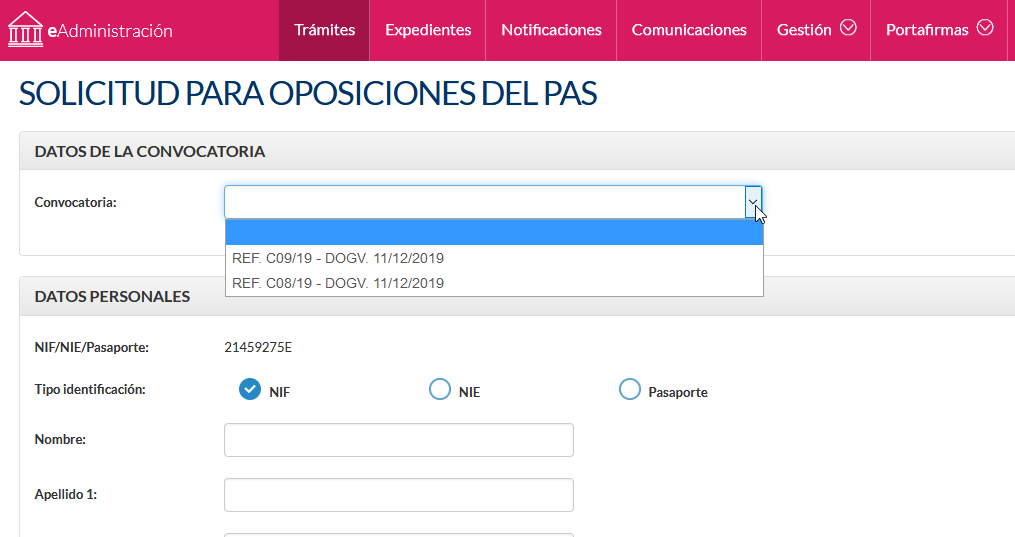

Veamos entonces qué nos puede pasar si no tenemos cuidado con este tipo de tarjetas. En primer lugar, ante una pérdida, en algunos comercios no piden DNI cuando el pago es inferior a 20€ por lo que alguien con este tipo de tarjetas podrá pagar hasta 5 veces sin que le pida PIN el lector (si no lo ha pedido el cajero o cajera antes) y, como hemos dicho, no más de 20€ ya que en importes superiores automáticamente se solicita el PIN. Por tanto, hay que tener la precaución de dar de baja la tarjeta inmediatamente al detectar su pérdida.

Ciertas entidades bancarias tienen Apps que permiten la comunicación inmediata de todas las compras, así como el bloqueo de la tarjeta desde la propia App. Ante una notificación de una compra desconocida o detectar la pérdida de la tarjeta, es una forma ágil de bloquearla casi inmediatamente.

Otra posibilidad es que nuestra entidad nos obligue a poner el PIN siempre cuando hagamos operaciones bancarias.

Pero vayamos ahora a la preocupación de que alguien se nos acerque con un lector de tarjetas, por ejemplo, en el metro, y nos haga cargos de menos de 20€. ¿Esto es así de fácil? Sí, porque se ha demostrado que puede realizarse, pero la normativa permite que sea fácilmente localizable el “caco”. Para que dicho lector sea operativo, hay que darlo de alta en el sistema de pagos de tarjeta, y, además, vincularlo a una cuenta corriente. Tirando del hilo sería muy sencillo localizar al ladrón.

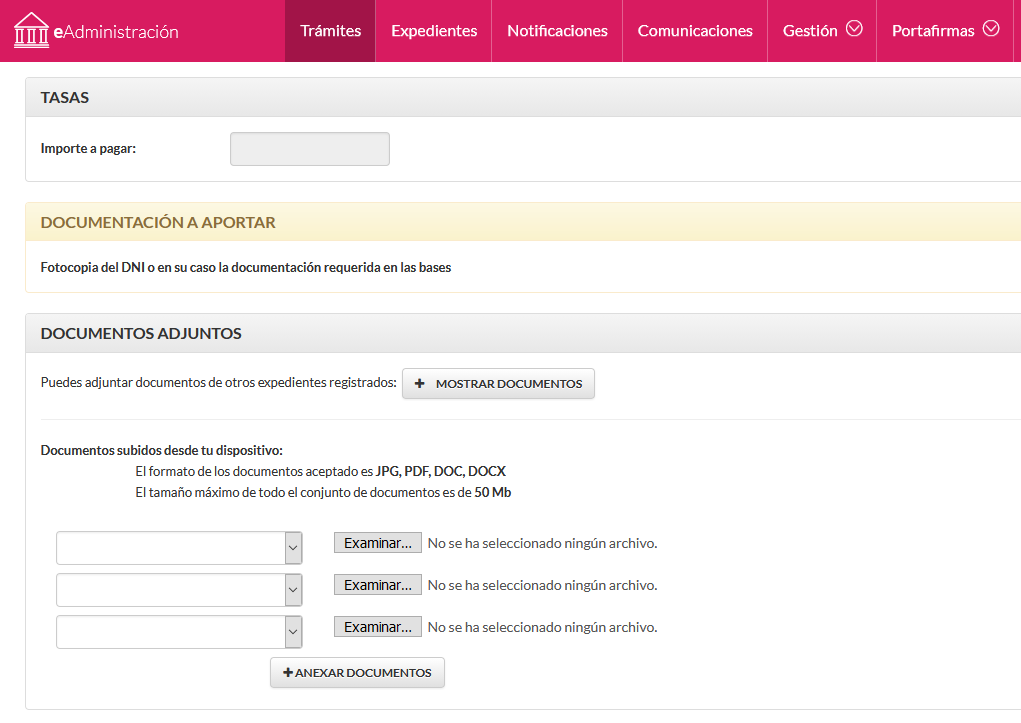

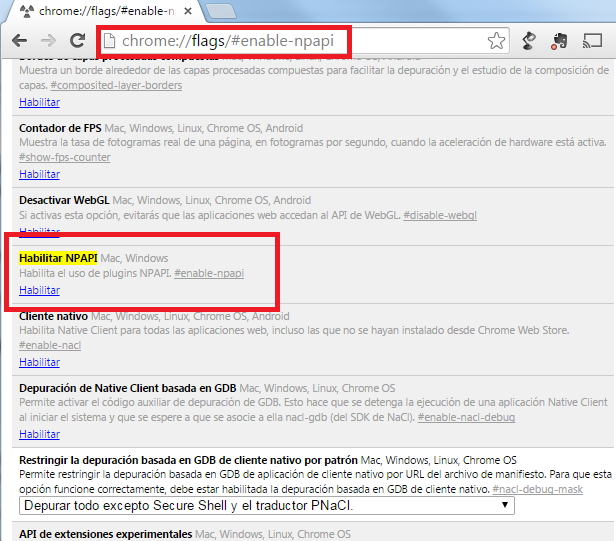

Otro miedo, este algo más delicado, es el robo de datos personales. Con un móvil que soporte NFC y con una App que nos podemos descargar en Google Play, algunas de ellas gratuitas, podemos leer información de la tarjeta. Por ejemplo, es posible leer el número de cuenta y la fecha de caducidad de la misma. Es cierto que no podemos acceder al número CVV, imprescindible en casi todas las páginas para hacer compras por Internet, pero puede haber páginas que no soliciten dichos datos, y es más, solo el que puedan acceder a dicha información ya es para preocuparse.

Es posible saber a qué datos podrían acceder, y es posible, como hemos comentado antes, instalando en nuestro móvil si soporta NFC la App Scheckkartenleser (EMV) o la AppEMV Card Reader, ambas gratuitas, y saber exactamente qué datos pueden estar accesibles.

Y ahora volvemos a tranquilizar un poco a los usuarios, ya que como hemos comentado antes, casi todas las tarjetas tienen NFC y la mayoría de las personas tiene más de una. Si alguien acercara, por ejemplo, un lector a nuestra cartera, habría interferencias con la información de ellas y los datos no serían legibles. Pero aún así, existen carteras y/o fundas con una pequeña protección metálica que evita la lectura de la tarjeta si no se extrae de la misma.

Miguel Ángel Alcaraz, Técnico de soporte y asistencia a usuarios.