El Instituto Nacional de Tecnologías de la Comunicación (INTECO) ha publicado el Estudio sobre la percepción de los usuarios acerca de su privacidad en Internet (74 págs, pdf, 601 KB), en el que se analizan cuestiones como el tratamiento de imágenes e información personal en las redes sociales y buscadores y la estrecha relación entre identidad digital, reputación online y la protección de los datos personales.

El informe ofrece la siguiente batería de consejos:

«1) Lee las políticas de uso y privacidad de los diferentes servicios antes de utilizarlos.

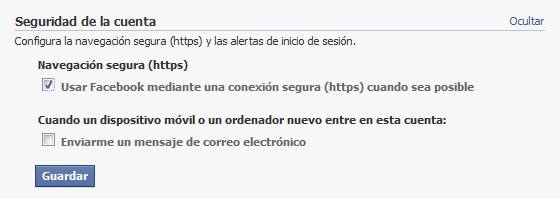

2) Regístrate únicamente en aquellos sitios web en los que tengas confianza. Trata de que cuenten con protocolos seguros de intercambio de datos y asegúrate de que el sitio web dispone de una política de privacidad donde conste la identidad y dirección del responsable y la finalidad con la que se recaban los datos.

3) Reflexiona antes de publicar datos personales en Internet; una vez lo hagas es muy probable que queden fuera de tu control.

4) Configura las opciones de privacidad de tu perfil de manera adecuada. Valora qué información deseas revelar y controla quién puede acceder a ella.

5) Tan importante como proteger tu privacidad es respetar la de los demás. No publiques datos de terceras personas sin su consentimiento.

6) Controla tu lista de contactos y, antes de agregar a alguien, tómate tu tiempo para asegurarte de su confianza. Conoce quiénes son tus amigos en el mundo online.

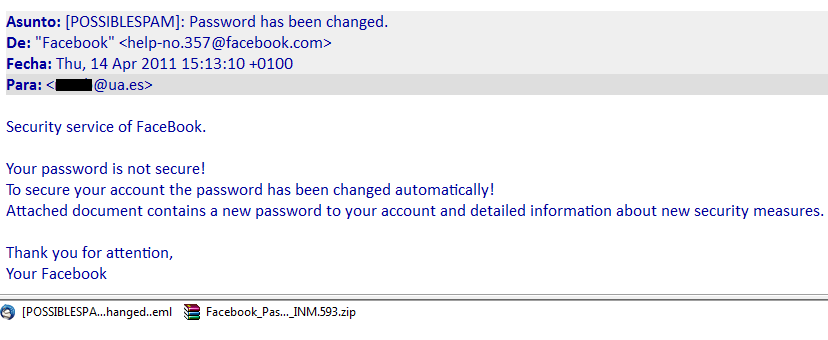

7) Utiliza contraseñas robustas y seguras para que no te suplanten, que estén compuestas por ocho caracteres o más y contengan tanto letras como números, mayúsculas y minúsculas. Modifíca tu contraseña regularmente y en ningún caso la compartas.

8) Instala una herramientas antivirus y tenla debidamente actualizada, para evitar que puedan sustraerte tus claves y contraseñas mediante un programa malicioso (malware).

9) Comprende el alcance de las aplicaciones y utilidades antes de incorporarlos a tu uso (por ejemplo, el geoetiquetado). Evita publicar tu ubicación física en todo momento.

10) Infórmate sobre el uso de cookies, barras de búsquedas u otros servicios vinculados al perfil de usuario o al historial de navegación. Borra periódicamente los archivos temporales y las cookies de tu ordenador con objeto de evitar que se pueda realizar un rastreo de tu navegación, Recuerda que puedes configurar tu navegador web para evitar la grabación de las cookies en el equipo.

11) Sé consciente de tu reputación online. Valora la relevancia que puede tener ahora y en un futuro la información que publicas, ya que te acompañará toda tu vida.

12) Si crees que un determinado proveedor está ofreciendo indebidamente información sobre ti, ejerce tus derechos de acceso, rectificación, cancelación u oposición (ARCO) al tratamiento y solicita en su caso su retirada previo bloqueo de la misma.

13) Verifica, además, la desaparición de dicha información en los principales buscadores. Asegúrate de que no se encuentra indexada y, en su caso, ejerce tus derechos ARCO ante estos.

14) Es crucial que expliques tus hijos por qué es importante la privacidad, los riesgos relacionados con compartir información y ser responsable de lo que se envía.

15) Ofrece ayuda a tus hijos y genera un clima de confianza sin culpabilización, para que ante situaciones incómodas o molestas en Internet, acuda a su familia o profesores.»