La preocupación por la seguridad de nuestros datos y servicios TI crece notablemente cuando nos acercamos a periodos vacacionales, que son comúnmente aprovechados por los delincuentes. Para minimizar los riesgos y dificultar que estos delincuentes logren sus objetivos, es crucial adoptar buenas prácticas de seguridad. Adoptando los siguientes cinco consejos, puedes reducir significativamente los riesgos de seguridad TI y proteger mejor tu información personal y profesional. La seguridad es un esfuerzo continuo y colectivo, y cada paso que tomamos para fortalecerla nos acerca a un entorno digital más seguro.

Mantén la alerta ante los fraudes

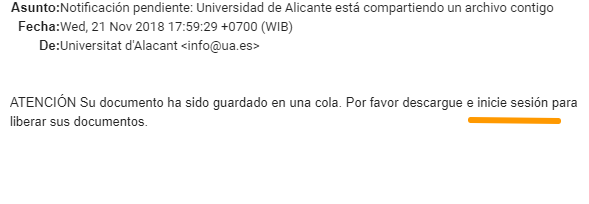

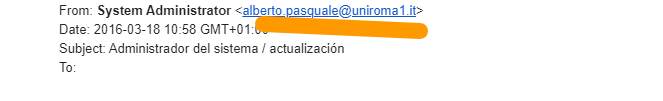

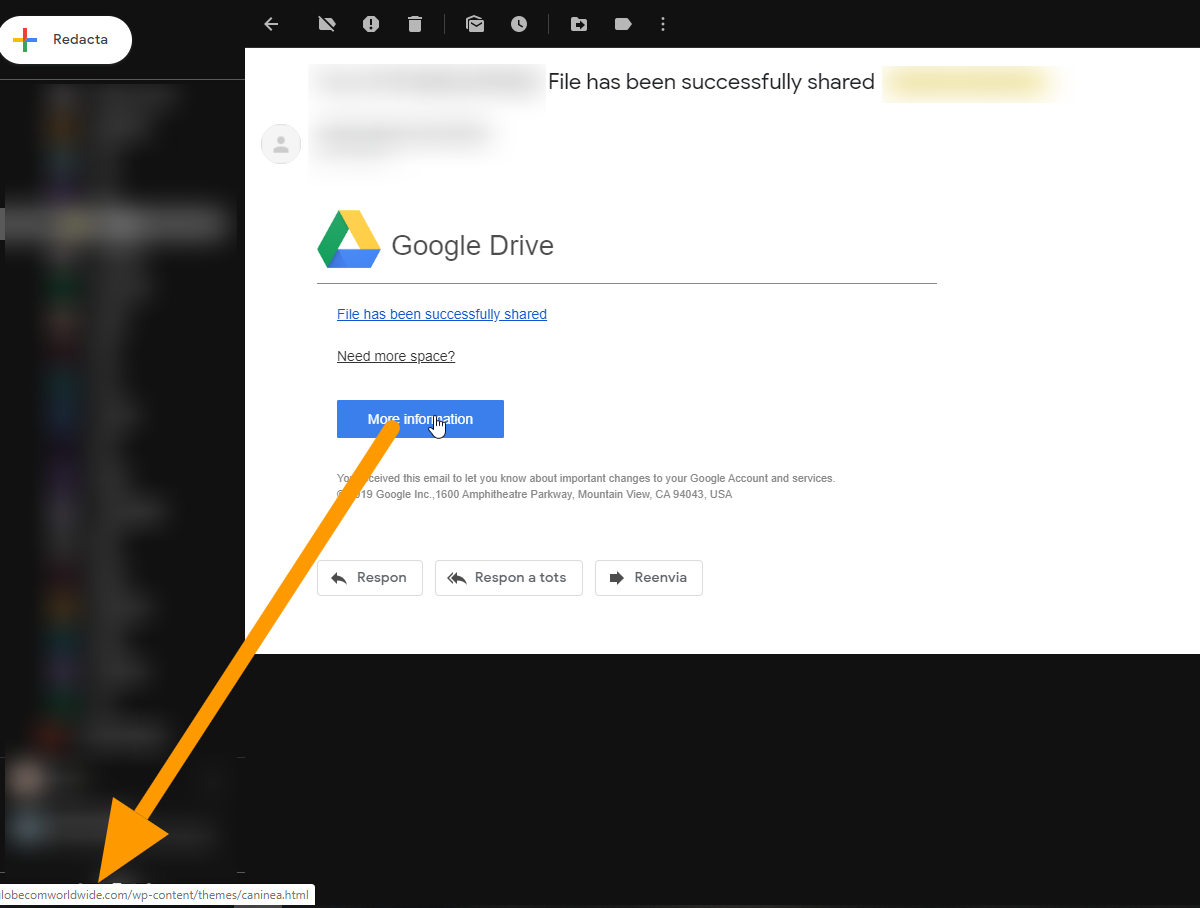

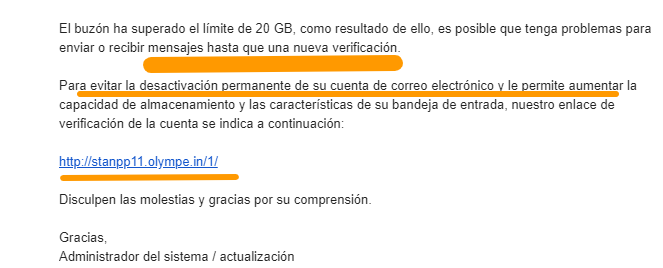

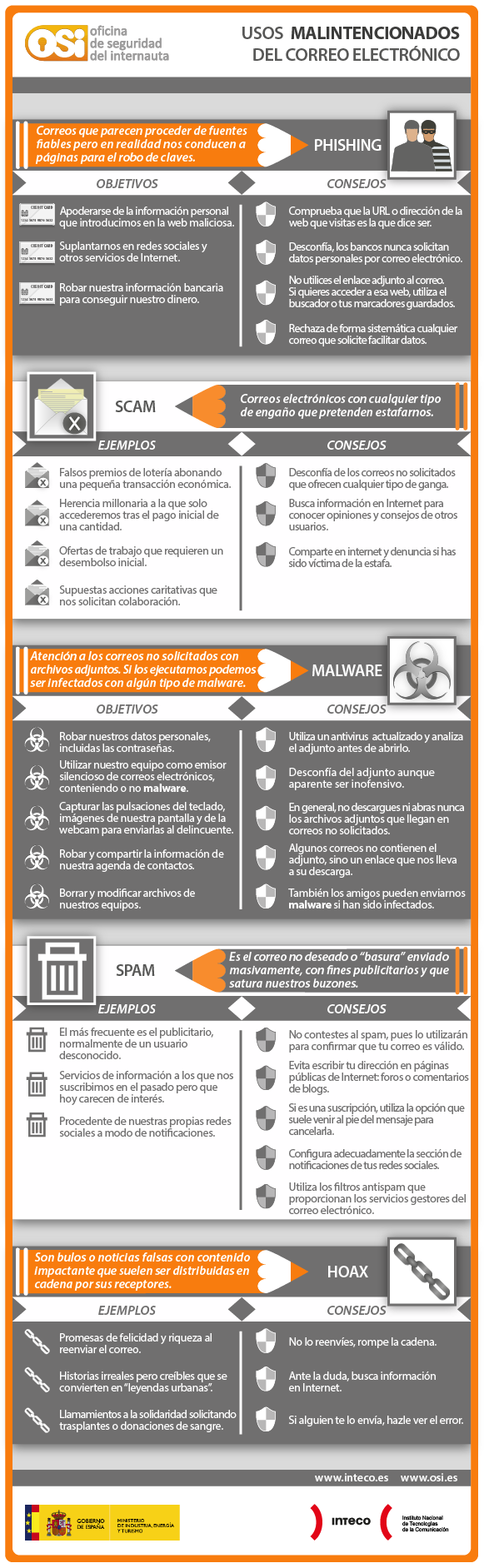

Los riesgos más habituales a los que nos exponemos son el phishing y el spoofing. Por ello, es importante que, en cualquier comunicación que realicemos (tanto en el ámbito personal, por ejemplo, para reservar nuestras vacaciones, como profesional), verifiquemos que no se trata de una estafa. Puedes aplicar, entre otras, las siguientes medidas:

- Escribir directamente la URL de la página que queremos visitar, evitando hacer clic en enlaces, aunque parezcan provenir de fuentes confiables como la DGT y contengan datos nuestros. Con técnicas sofisticadas pueden suplantar la identidad de grandes empresas y organismos públicos.

- Política de no confiar en nada (especialmente en lo que no hemos solicitado) y verificar siempre la autenticidad de las comunicaciones.

Cuidado desde dónde me conecto y a qué

Hay que tener mucho cuidado con las WiFis públicas, especialmente con las gratuitas en zonas públicas si no cuentan con una buena autenticación. Si no queda más remedio que utilizarlas, es imprescindible usar una red VPN para cifrar nuestra conexión y proteger nuestros datos.

Mantén tus dispositivos actualizados

Asegúrate de que todos tus dispositivos (teléfonos, tabletas, ordenadores) estén actualizados con los últimos parches de seguridad y actualizaciones de software. Las actualizaciones corrigen vulnerabilidades que pueden ser explotadas por los atacantes.

Además, instala, si no lo tienes ya, el antivirus corporativo de la UA en su versión Home (https://si.ua.es/es/entorno-de-trabajo/seguridad/antivirus/antivirus.html) en tus dispositivos personales. La universidad dispone de licencias disponibles para todos los miembros de la comunidad universitaria.

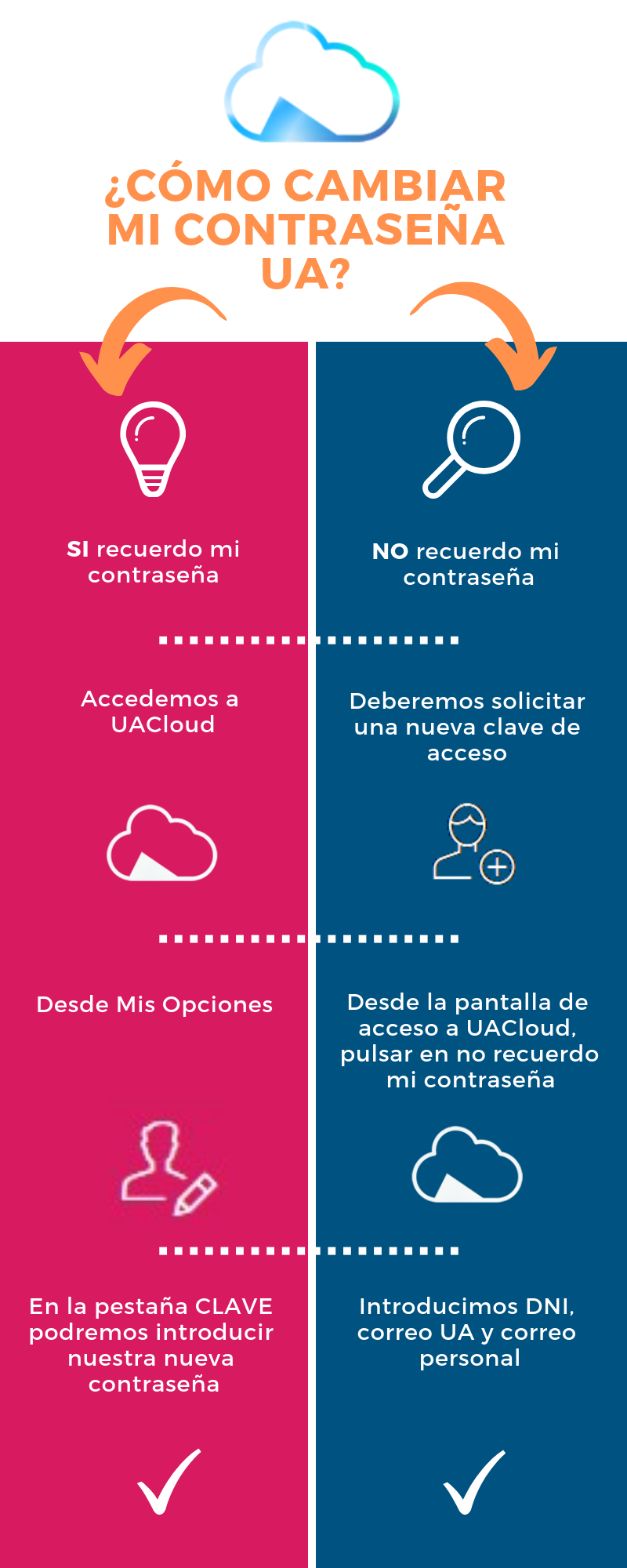

Asegúrate de tener activado el correo de recuperación de contraseña de UACloud

En la Universidad puedes recuperar la clave de acceso si has configurado y validado una cuenta de correo electrónico alternativo a la institucional.

Comprueba en UACloud > Mis Opciones > General > Correo Electrónico Personal (https://cvnet.cpd.ua.es/uaDatPer/Gestion/General?&pIdOpc=62) si tienes validado un correo electrónico alternativo para la recuperación de la clave de acceso.

Y, además, asegúrate de tener activa la autenticación en 2 pasos: (https://cvnet.cpd.ua.es/uadatper/segundofactor/Index?&pIdOpc=1332)

Realiza copias de seguridad regularmente

Haz copias de seguridad de tus datos de manera regular y guárdalas en un lugar seguro, preferiblemente en una ubicación externa (por ejemplo, en un disco USB y manténlo desconectado cuando no esté realizando la copia). Esto te permitirá recuperar tu información en caso de un ataque de ransomware, fallos de hardware o errores humanos

Adoptando estos cinco consejos, puedes disfrutar de tus vacaciones sin preocupaciones y con la confianza de que tus datos e información personal están protegidos.

Recuerda que la seguridad es una responsabilidad compartida y que cada medida que tomamos contribuye a un entorno digital más seguro para todos.

¡Ah! Y apaga el equipo de trabajo de la UA salvo causa justificada.