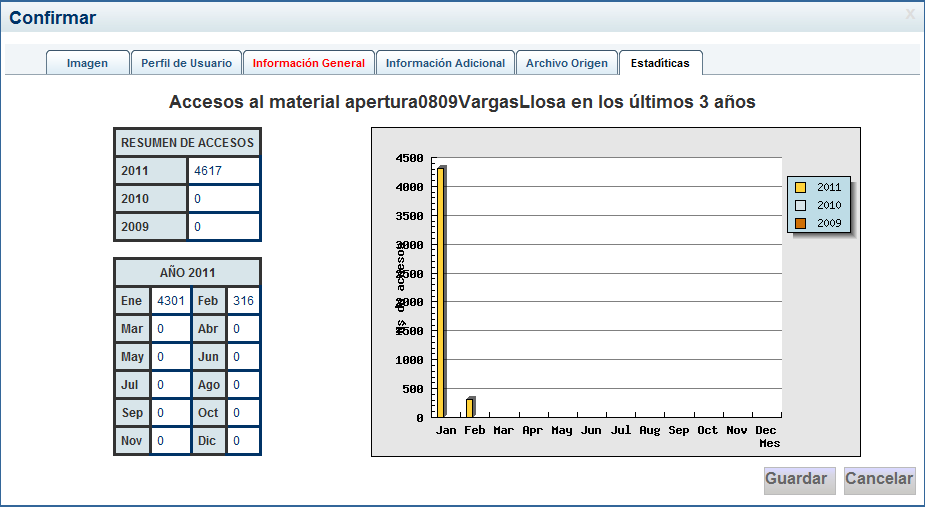

Uno de los servicios más utilizados por el profesorado es el de la corrección automatizada de exámenes tipo test por lectora óptica. Tras la lectura de los impresos, el profesorado recibía un fichero en formato excel que contenía los resultados de la prueba (datos del alumnado, aciertos, errores y calificación de acuerdo con los criterios establecidos). Atendiendo a sugerencias del profesorado se han implementado diversas mejoras. A partir de ahora este documento excel permite al profesorado, si es necesario, ajustar o rectificar los criterios de correción, obteniendo automáticamente las nuevas calificaciones en el propio documento. Esto agiliza y facilita al profesorado una tarea que anteriormente debía solicitar al Servicio de Informática.

Además este documento excel incorpora un completo resumen estadístico, tanto global como por pregunta, y un volcado más exhaustivo de la lectura de cada hoja (lo que permitiría hacer un análisis de cómo se ha contestado cada pregunta). También se ha preparado el documento para que se pueda imprimir el listado de calificaciones directamente con un aspecto similar al generado por el programa de corrección.

—

Evolución de la corrección de exámenes desde el curso 2004-2005.

—

Servicio de Informática: Corrección de exámenes por lectura óptica.

—

Antonio Gadea Boronat, técnico de explotación de aplicaciones.

—