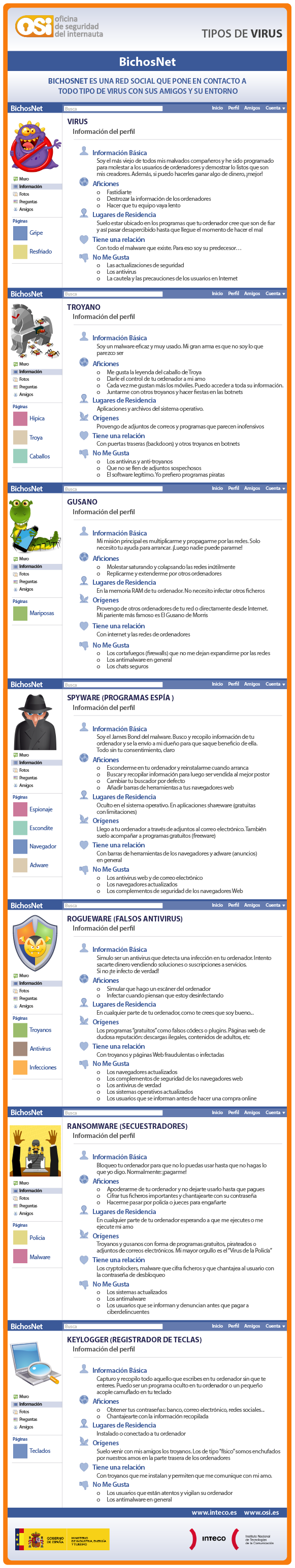

¿Es lo mismo virus informático y malware?

Es un error habitual confundir ambos términos. En general, a todo el software malicioso (malware) se le suele denominar erróneamente virus, cuando un virus no deja de ser una de las muchas variantes de malware. Se suele denominar virus a aquel software que por su forma de propagarse se podría buscar similitud con los virus biológicos. Su forma de propagación es infectando programas “sanos”, tomar de alguna forma el control en su ejecución para poder seguir propagándose, infectando otros programas. Malware es la forma de denominar cualquier programa malicioso que pueda afectar de alguna forma a nuestro ordenador o a la seguridad de nuestros datos; una de sus variantes, como hemos dicho, serían los virus informáticos. Por tanto, lo correcto es decir que nuestro ordenador puede tener malware y no virus informáticos, como es lo habitual.

– Malware, Blog SI, 18 y 19/01/2012

¿Los sistemas operativos Mac y Linux pueden infectarse con malware?

No es raro escuchar de usuarios e incluso de algún que otro profesional del ramo afirmar que estos dos sistemas operativos no tienen virus, como puede tener Windows y aunque su afirmación no sea falsa, tampoco es totalmente cierto lo que afirman. Absolutamente todos los sistemas operativos actuales (Windows, Mac, Unix, Android, etc) son susceptibles de ser infectados por malware. La diferencia entre ellos es las variantes de ese malware. Si nos atenemos a los virus informáticos, por la arquitectura de los sistemas operativos “no Windows”, éstos protegen muchísimo más sus archivos de sistema, por lo que este tipo de propagación “vírica” es muy difícil. Sin embargo, dentro del malware hay muchas categorías (como pueden ser el phising, troyanos, bombas lógicas, etc.) y pueden infectar absolutamente a todos los sistemas operativos.

Por la cuota de mercado de los sistemas operativos anteriormente mencionados, la inmensa mayoría del malware es para plataformas Windows, ya que es posible con el mismo esfuerzo por parte de “los malos” llegar a un número de equipos muchísimo más grande, pero cada día es más habitual tener noticias sobre malware para el resto de plataformas.

¿Es necesario instalarse un antivirus en equipos Mac o Linux?

Esto suele ser una pregunta recurrente en el Servicio de Informática por parte de usuarios de estos sistemas operativos y la respuesta suele ser la misma. El malware que suele infectar estas plataformas suelen ser troyanos en su mayor parte y en estos casos somos los usuarios quienes nos instalamos el malware y proporcionamos el usuario y la contraseña necesaria para que nos infecte. Un antivirus puede paliar en parte la posibilidad de infección pero lo que no falla nunca es la sensatez. Este es el mejor antivirus y más adelante comentaremos como podemos evitar la inmensa mayoría de malware que circula por la red con un poquito de sentido común.

¿Qué es un troyano?

Como hemos comentado, se trata de una variedad de malware y que toma su nombre del famoso caballo de Troya de la mitología griega. Se trata de un programa, en principio inofensivo, que es o incorpora malware. Un ejemplo habitual es el famoso email de Correos en los que se nos pide ejecutar un programa para imprimir unas etiquetas para poder recoger un paquete en Correos que no han podido entregarnos. Al pensar que se trata realmente de un programa lícito, lo ejecutamos y le damos todos los permisos aunque realmente estamos instalando este malware en nuestro ordenador.

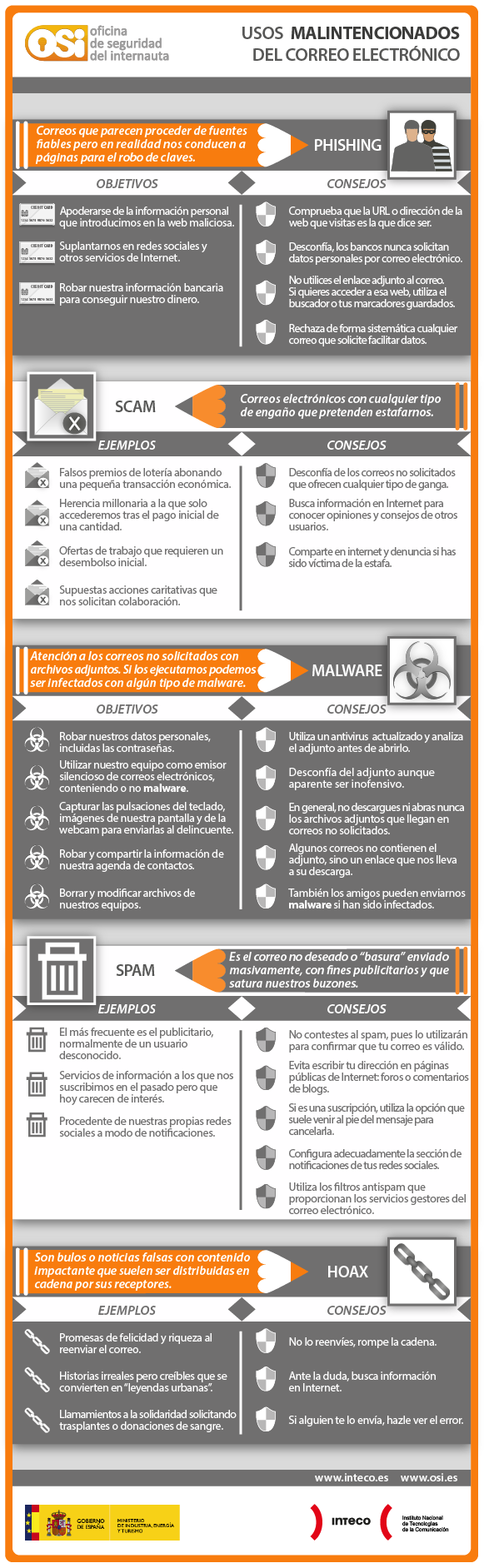

¿Cómo se suele infectar mi ordenador de malware?

La inmensa mayoría de las infecciones actualmente suelen venir por correo electrónico. Lo habitual es recibir un archivo adjunto (generalmente en formato zip al ser el estándar) y con un texto en el que se nos invita a abrirlo y ejecutarlo con los más peregrinos motivos, usando la ingeniería social para convencernos de la necesidad de su ejecución. Luego veremos que para otra variedad de malware, el phising, también se usa ese tipo de práctica, con resultados, desalentadoramente, muy efectivos.

Para saltarse que los antivirus perimetrales puedan eliminar este tipo de malware, algunos de estos adjuntos vienen protegidos con contraseña, que casualmente viene incorporada en el texto del mensaje.

En otros casos, cada vez más numerosos, viene con programas “gratuitos”, tanto legales como no tan legales. Entre los primeros, generalmente programas gratuitos, hemos detectado que cuando se descargan de lugares como Softonic, incorporan malware denominado adware (o programas de publicidad) que pueden cambiar nuestro buscador habitual, página de inicio, etc. aparte de llenar nuestros navegadores de barras de herramientas innecesarias que ralentizan en ocasiones la navegación habitual.

Si queremos descargarnos software gratuito legal, es más que recomendable descargarlo de la página web del autor y no de este tipo de “buscadores de software”. También es muy recomendable leer lo que se acepta cuando estamos instalando este tipo de programas.

En cuanto al software gratuito no legal (cracks, keygen, etc.), hay estudios que afirman que el 90% de este tipo de software tiene algún tipo de malware incluido, así que aparte de no ser legal, es muy peligroso para la seguridad de nuestro ordenador.

¿Cómo afecta el malware a nuestro ordenador?

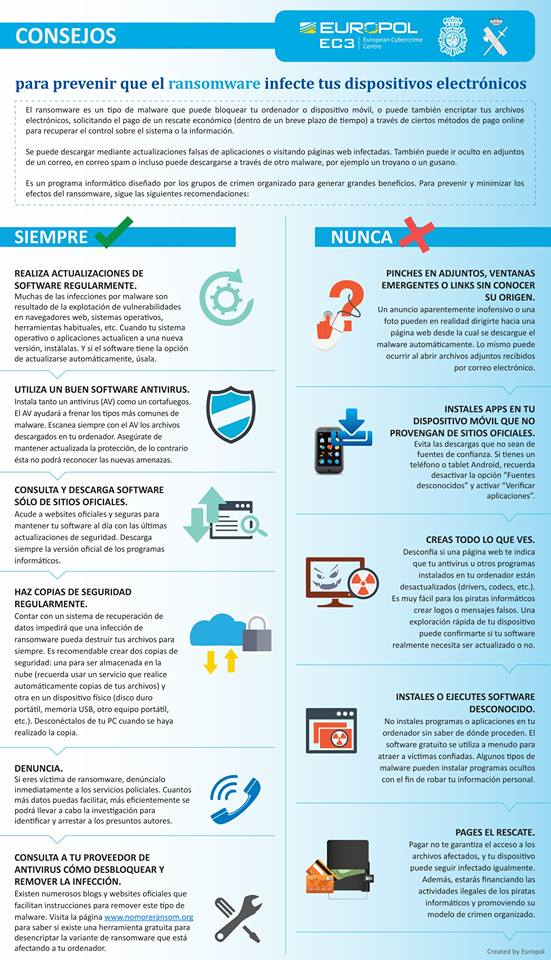

Hace unos años los creadores de malware creaban este tipo de software para “hacer daño” o simplemente como broma pesada. De un tiempo a esta parte, las intenciones son más peligrosas ya que en muchos casos hay motivos económicos tras ellos. Desde el troyano que nos pide una cantidad de dinero para desencriptar la información de nuestro ordenador hasta el acceso a datos personales como contraseñas, datos bancarios, etc.

Por este motivo, mientras antes las consecuencias del malware eran fácilmente detectables, ya que se pretendía llamar la atención, ahora suelen ser muchas veces transparentes al usuario, por lo que hay que extremar la precaución.

Dependiendo del tipo de malware, las consecuencias en el rendimiento de nuestro ordenador pueden variar, pasando de un mal funcionamiento general del sistema, acceso a datos personales sin consentimiento, ralentizamiento de nuestros navegadores, etc. Como hemos comentado, lo más peligroso es el acceso a datos personales y en el que mayor empeño tendremos que poner para evitarlo.

¿Cómo se utiliza la ingeniería social en la infección por malware?

Se basa en la idea de que el eslabón débil de la seguridad informática es el propio usuario, de ahí su peligrosidad. La misión es engañar al usuario con el fin de conseguir datos personales como cuentas de correo o contraseñas.

Lo habitual en estos casos es suplantar a un organismo en el cual confiemos (la Universidad, un banco, el servicio de Correos, la Agencia Tributaria, las fuerzas del orden público, etc.) para pedirnos la contraseña de acceso con cualquier excusa. Con el fin de darle autenticidad, en algunos casos mimetizan la página o el estilo del organismo al que suplantan, aunque es relativamente sencillo descubrirlas ya que siempre tienen el mismo patrón y por lo tanto, con un poquito de sensatez podemos evitar caer.

Uno de los trucos habituales es suplantar las direcciones web. Un ejemplo de eso podría ser similar a este:

http://www.ejemploclasico.com

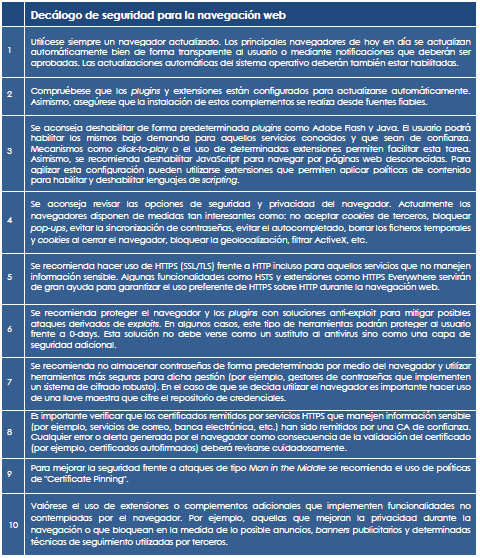

Si pinchamos veremos que nos lleva a la página oficial de la Universidad aunque visualmente parezca otra cosa. Así comprobamos que no podemos fiarnos de lo que ven nuestros ojos ya que es muy fácil engañarnos. Si situamos el cursor encima del enlace, podemos ver en la parte inferior que nos aparece una dirección totalmente diferente. En otros casos, intentan hacer un mínimo cambio en la dirección y que parezca real. Por ejemplo, esta dirección parece totalmente válida http://www.renta.es pero realmente nos lleva a una página totalmente distinta a la que inicialmente queremos acceder. Si un hacker comprara este dominio, podría confundir al usuario haciendo una página similar a la de la agencia tributaria http://www.aeat.es y pedirnos datos personales (que casi con toda seguridad daríamos si no detectáramos el engaño).

¿Qué datos deben llamarnos la atención en correos electrónicos sospechosos de ingeniería social?

En primer lugar, suelen ser correos destinados a nosotros pero casualmente, nunca utilizan nuestro nombre, apellidos, etc. sino que son textos estándar.

También es muy habitual solicitarnos datos personales para solucionarnos un grave problema. En este sentido, NINGÚN organismo oficial serio pedirá datos personales a través del correo electrónico, por lo que si pide esta serie de datos, casi tenemos la total seguridad de que se trata de un caso de phising.

Ante la menor duda, lo ideal es ponerse en contacto con dicho organismo o en nuestro caso, con el Servicio de Informática para preguntar si ese correo es o no verdadero, pero casi seguro que se trata de un engaño.

Si viene con adjuntos desconfiar siempre, sea como sea el adjunto. Hay formas de simular un archivo como un tipo inofensivo cuando realmente es un ejecutable.

Aunque lo habitual es simular ser el administrador de correo y que hay problemas con su cuenta de correo, pueden simular ser de Correos y que debe de imprimir una etiqueta, que le van a cargar una factura y que debe de ver si el importe es correcto, etc. La intención es engañarnos y que accedamos a ese enlace o ese adjunto que gentilmente nos ofrecen. DESCONFIAD SIEMPRE.

Aunque nos venga con una dirección de correo válida (de un amigo, oficial, etc.) es extremadamente sencillo trucar una dirección y por ello es habitual que recibamos correos electrónicos que en teoría hemos enviado nosotros.

En muchos casos puede alertarnos que el texto tenga una redacción deficiente. Tiene errores gramaticales graves, vocabulario incoherente, etc. Tened en cuenta de que este tipo de correos suele venir de países terceros por lo que “aprovechan” el texto y lo traducen para su utilización a nivel mundial. En cualquier caso, tened en cuenta que también hay personas en España que pueden simular esto, pero el patrón es el mismo.

Hay momentos en que somos más débiles como en épocas navideñas, en el que se envían muchos adjuntos inofensivos y simpáticos, en períodos de devolución de la renta, etc. También la curiosidad se utiliza y es habitual utilizar reclamos del tipo famos@s desnud@s, imagénes morbosas, etc. O cuando sucede alguna desgracia es habitual que alguien se ofrezca a mostrar cosas que no verás nunca en televisión. Y es cierto, nunca lo verás.

– Nuevo ataque a correos electrónicos de la UA, Blog SI, 16/03/2012.

– No has recibido un paquete postal, Blog SI, 27/09/2011.

– La Policía Nacional no te convoca a la Audiencia por correo electrónico, Blog SI,29/06/2011.

¿Qué NO hacer ante correos electrónicos sospechosos?

Por supuesto, no se debe ejecutar directamente los adjuntos sin antes chequearlos con nuestro antivirus, siempre actualizado al día. Si nos piden datos personales y ante la menor duda, consultar antes de contestar. No hay que contestar NUNCA a los correos, aunque sea con datos falsos. Si la primera opción de los creadores de este tipo de correos es capturar contraseñas, la segunda es capturar direcciones de correos válidas. Si le contestamos tendrán la seguridad de que esa cuenta es válida y en uso, por lo que podrán utilizarla para hacer spam. Existe un mercado de cuentas de correos válidas y es una forma muy sencilla de capturarlas.

Vuelvo a recordar que nunca se os pedirán por correos contraseñas ni datos sensibles. Si tenéis algún problema con vuestro banco no se pondrá en contacto por correo sino por teléfono y lo mismo pasa con la Policía, la Universidad, etc. En lugar de aceptar los enlaces del correo, poneros en contacto tecleando la dirección en el navegador, vía buscador o si la conocemos, ponerla nosotros.

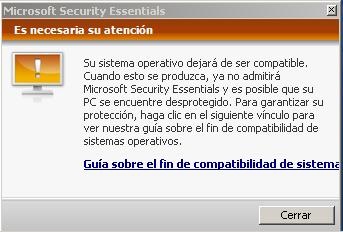

¿Hay algún antivirus 100% seguro?

NO. Hay que tened en cuenta que los antivirus siempre van detrás de los creadores de malware, ya que deben de analizar las trazas del malware para identificar de una manera segura evitando falsos positivos y eso lleva un tiempo, en algunos casos, de días. Durante ese tiempo, nuestro ordenador está totalmente indefenso ante ese malware y la única protección (y la mejor) es nuestro propio sentido común.

¿Cómo elimino un virus que ha infectado mi ordenador?

Se puede intentar con herramientas anti-malware gratuitas, antivirus on-line, etc. pero es imposible garantizar resultados. Puede resultar efectivo para el malware menos dañino (adware, spyware, etc.) pero no suele dar resultados óptimos en troyanos, virus, etc. Si estamos infectados, nuestro antivirus tampoco suele ser de gran ayuda, por lo que recomendamos la limpieza con antivirus live, que son antivirus que se arrancan mediante cd y por lo tanto, accede a nuestro ordenador sin que ejecute este malware. De esta forma es mucho más sencillo su eliminación. En una entrada del blog ya recomendamos una serie de este tipo de antivirus totalmente gratuitos.

– Los discos de arranque como antivirus de emergencia, Blog SI, 06/03/2012.

– Antivirus online, Blog SI, 26/07/2012.

Miguel Ángel Alcaraz, Técnico de soporte y asistencia a usuarios.