El Consejo Nacional Consultivo de Cyber-Seguridad (CNCCS) ha publicado un interesante informe sobre la seguridad en los teléfonos inteligentes (smartphones). Tras un apunte histórico y un breve análisis de la evolución del mercado de smartphones se analiza detenidamente la seguridad de los dispositivos móviles y el malware desarrollado en estos años. De cara al futuro destacan cinco grandes tendencias de evolución de la telefonía móvil y, en consecuencia, del malware: Continue reading “Buenas prácticas para proteger tu teléfono móvil”

¿Qué es un dominio Windows?

A lo largo de este artículo trataremos de explicar de forma sencilla qué es exactamente y qué supone que unos ordenadores formen parte de un dominio Windows.

En una organización del tamaño y la complejidad de la Universidad de Alicante es muy frecuente que sus ordenadores estén conectados a una red de área local. Por encima de esta estructura física en la que existen PCs conectados a una red existe una estructura lógica que permite estructurar y administrar los distintos ordenadores de la red independientemente de donde estén ubicados. Esta estructura lógica, en ordenadores que tienen instalado el sistema operativo Windows se llama Dominio Windows. Por tanto un Dominio Windows no es más que una forma de administración centralizada de los distintos recursos disponibles en una red (usuarios, equipos, servidores, impresoras, etc.). Continue reading “¿Qué es un dominio Windows?”

La fragUA, un servicio para el desarrollo de proyectos docentes multimedia

El Vicerrectorado de Tecnología e Innovación Educativa a través de la Biblioteca y el Servicio de Informática pone en marcha un nuevo servicio llamado “la fragUA”. La fragUA, ubicada físicamente en la biblioteca general, ofrece asesoramiento y recursos tecnológicos, así como una colección de servicios orientados al diseño, creación, y difusión, por parte del profesorado de la UA (fundamentalmente estructurados en GITE), de materiales digitales multimedia.

–

Continue reading “La fragUA, un servicio para el desarrollo de proyectos docentes multimedia”

Continue reading “La fragUA, un servicio para el desarrollo de proyectos docentes multimedia”

Integre sus vídeos de Vértice en Blogs UA

La última novedad en Vértice consiste en la posibilidad de incluir vídeos en nuestros posts de Blogs UA. Para ello es condición necesaria que el material audiovisual esté publicado en “Visibilidad exterior” o cualquier otro lugar de publicación de tipo público.

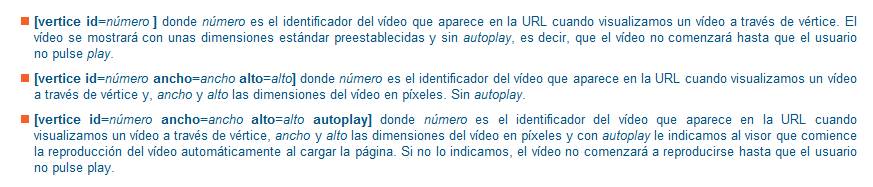

Al redactar el post, simplemente tendremos que introducir una línea de código en el lugar donde queremos que aparezca el vídeo. Tenemos 3 posibilidades:

—

—

—

Para más información sobre esta opción, visite el Tutorial de Vértice en: http://si.ua.es/es/vertice/lugares-de-publicacion/blogs-ua.html

—

Acceso a Campus Virtual mediante el DNI electrónico

En el marco de la apuesta de la Universidad de Alicante por la Administración Electrónica, se ha puesto en funcionamiento la posibilidad de acceder al Campus Virtual mediante el DNI electrónico.

—

—

¿Qué servicios puedo utilizar con el DNIe?

DNIe, ¿qué es?, ¿qué ventajas aporta?, ¿qué tecnología incluye? (formación online sobre el DNIe).

—

—

Laboratorio de Creación de Contenidos Multimedia

La Universidad de Alicante a través del Vicerrectorado de Tecnología e Innovación Educativa forma parte del grupo de universidades que han apostado por participar en el programa “Profesionales Digitales”. Este programa tiene como objetivo impulsar la industria nacional de los contenidos digitales a través de la capacitación de futuros profesionales y del fomento y la colaboración entre la universidad y las empresas del sector. Continue reading “Laboratorio de Creación de Contenidos Multimedia”

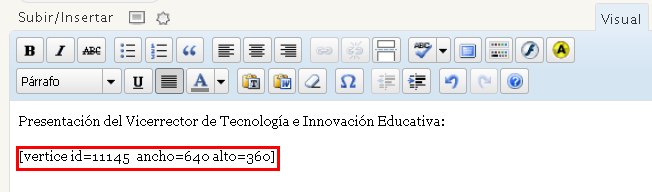

Novedad en Vértice: Ya puede consultar los accesos que tienen sus materiales en Vértice

A través de la pestaña “Estadísticas“, dentro de la ventana de información del vídeo, se puede ver una gráfica con los datos de acceso al material audiovisual en los últimos 3 años.

Esta información refleja los accesos al material desde cualquier fuente, es decir, se cuenta cualquier acceso ya sea desde Campus Virtual, Portal Audiovisual (institucional o educación), iTunesU (institucional o educación), UACit, Visibilidad Exterior, BlogsUA, etc.

Estas estadísticas no reflejan los accesos desde RUA ni desde YouTube Edu ya que estos portales manejan sus propias copias del fichero.

Internamente Vértice almacena, además del acceso al archivo, el origen de este acceso. Próximamente podremos conocer, a través de esta misma ventana, cuántos accesos ha habido al material pero filtrado por fuente, pudiendo saber cuántos accesos se producen desde los BlogsUA, desde iTunesU, desde Campus Vitual, etc.

Consulte la ayuda al respecto en http://si.ua.es/vertice

—

—

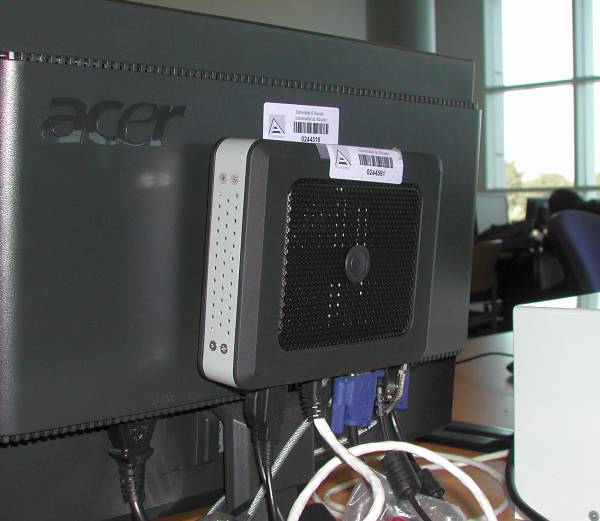

Thin Clients en la Biblioteca General

El servicio de informática ha desarrollado un proyecto que ha culminado con la instalación de Thin Clients capaces de servir máquinas virtuales a los alumnos, con software similar a las de las aulas de acceso libre, en la segunda planta de la biblioteca general.

El proyecto surge para resolver el problema tanto de ruido como de calor que emitían los antiguos ordenadores de acceso libre de la segunda planta de la Biblioteca. Los Thin Clients (clientes ligeros) son unos dispositivos con consumos mínimos de energía que además apenas disipan calor. Estos dispositivos conectan a máquinas virtuales Windows creadas en un entorno VMWare ubicado en servidores del Servicio de Informática. Actualmente existen 3 servidores que dan soporte a 60 máquinas virtuales de las que el alumno puede disponer usando sólo su cuenta de usuario de Campus Virtual. El Servicio de Informática ha desarrollado un bróker de comunicaciones que gestiona el pool de máquinas virtuales disponibles en cada momento y que hace que un alumno que se siente en un Thin Client disponga de un ordenador completamente limpio para él.

Con esta iniciativa la Universidad aporta un pequeño grano de arena en las nuevas corrientes de Green Computing ya que los Thin Clients ahorran hasta un 80% de electricidad y son respetuosos con el medio ambiente.

—

—

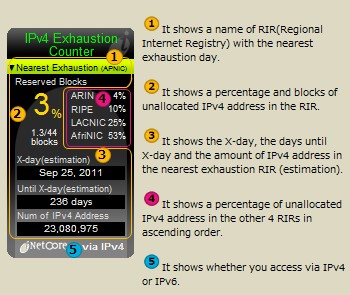

Comienza la cuenta atrás de las direcciones IPv4 de internet

«Las direcciones IPv4 de Internet se agotan y la transición al protocolo IPv6, que multiplica exponencialmente el número de direcciones disponibles y mejora su funcionalidad, no está consumada. La agencia que gobierna los dominios de Internet ha entregado los últimos cinco bloques de direcciones con el protocolo IPv4.»

Entregados los últimos paquetes de direcciones IPv4 de Internet, El País, 4/2/2011.

—

Estado del proceso de extinción del protocolo IPv4: IPv4 Exhaustion Counter

—

Las direcciones de internet se agotan, Computing.es, 7/2/2011.

«Desde principios de 2011, la escasez de direcciones de Internet asociadas a IPv4 se ha convertido en una realidad, que podría desembocar en un grave problema de cara al próximo año si no se toman las medidas oportunas.»

«IPv6 está más cerca que nunca, y su adopción deberá acelerarse lo antes posible para paliar el efecto del agotamiento de los últimos grandes bloques de direcciones IP libres anunciado la semana pasada. Efectivamente, el número de bloques de direcciones IP libres para su asignación a prestadores de servicios (ISP, operadoras, grandes empresas y organizaciones) se ha agotado con la entrega de los dos últimos a APNIC, la entidad registradora para Asia-Pacífico.»

—

Correo UA: recomendamos que se revise el correo marcado como [POSSIBLESPAM]

Recientemente informamos sobre las medidas anti-spam aplicadas por el Servicio de Informática. En aquel artículo se mencionaban los falsos positivos, es decir, los correos marcados como spam que en realidad no lo son. El usuario debe tenerlo en cuenta y no eliminar los correos marcados como [POSSIBLESPAM] sin revisarlos previamente. El proceso de marcado pretende facilitar la gestión del correo pero no elimina por completo el filtrado que debe realizar el propio usuario.

—

Adicionalmente se pueden configurar los filtros antispam de los clientes de correo:

Configurar el filtro antiSpam de Mozilla Thunderbird

—

Se ha liberado la primera versión estable de LibreOffice

Ya se encuentra disponible la versión oficial de LibreOffice: http://es.libreoffice.org/home/

LibreOffice es una suite gratuita de productividad personal de código abierto para Windows, Macintosh y Linux, que le da 6 aplicaciones ricas en funcionalidades para todas sus necesidades de producción de documentos y procesamiento de datos: Writer, Calc, Impress, Draw, Base y Math.

Tras la compra de Sun por Oracle se creó “The Document Foundation”, desvinculado de Oracle, para seguir con el proyecto que hasta entonces era OpenOffice.

Más tarde Oracle decidió continuar con el proyecto OpenOffice por lo que ahora mismo existen dos suites ofimáticas gratuitas muy similares: OpenOffice y LibreOffice.

Francisco Javier Alcaraz, Técnico microinformático.

—

Descárgate LibreOffice desde nuestra página de Software recomendado:

http://www.ua.es/es/internet/ftp/index.html#Utilidades

—

Las Administraciones Públicas están empezando a adoptar posiciones en las distintas redes sociales

En las actuales sociedades complejas, las administraciones públicas necesitan mejorar sus relaciones con la ciudadanía, con diferentes organizaciones, con empresas colaboradoras y, por supuesto, entre ellas mismas. Podemos encontrar al menos 10 razones para que se apunten a la web 2.0, siempre ayudando a conseguir este objetivo de mejorar su funcionamiento en red. De hecho cada vez es mayor la presencia de la Administración Pública Española en las Redes Sociales.

Un miembro del gobierno británico publicó una guía para el uso de Twitter por parte de las Administraciones Públicas. Este documento ha sido adaptado a una situación más cercana en el artículo 10 ejemplos de cómo las AAPP pueden utilizar Twitter.

Así, las redes sociales pueden contribuir positivamente a conseguir una administración mejor, más sencilla, colaborativa y conectada. Pero no son la solución a todos los problemas. También deben ser considerados los importantes riesgos asociados. Las redes sociales suponen para las AAPP una serie de oportunidades… y retos.

Javier Gil González, técnico de soporte y asistencia a usuarios.

Puedo vigilarte y seguir tus pasos… gracias a la información que difundes en las redes sociales

Actualmente no existe una conciencia clara de los riesgos y amenazas que las redes sociales suponen respecto a la privacidad de sus usuarios. La mayoría de éstos no conoce cómo gestionar la seguridad de sus perfiles. En ocasiones se publica información aparentemente irrelevante, sin reflexionar que puede ser utilizada con fines muy distintos.

La percepción del riesgo es muy baja, por lo que algunas iniciativas en la red pretenden alertar sobre estos problemas con ejemplos muy específicos. Éste es el caso de “I Can Stalk You”, que se centra en los riesgos que implica publicar en Twitter imágenes con todos sus metadatos, y en particular los de geolocalización. El usuario debe ser consciente de este riesgo y configurar sus equipos, especialmente los telefónos móviles, para no ofrecer cierta información. “I Can Stalk You” incluye tutoriales para configurar el sistema operativo del móvil (Android, iOS, Blackberry y webOS) de modo que nuestras fotografías no incorporen estos datos.

Además de los dispositivos que utilicemos también debemos prestar atención a la configuración de la privacidad y la seguridad en cada una de las redes sociales. El Observatorio de la Seguridad de la Información de INTECO ofrece guías para orientar a los usuarios de las siguientes redes: Facebook, Flickr, Hi5, Last.fm, Linkedin, MySpace, Orkut, Tuenti, Twitter, Windows Live Spaces, Xing y Youtube.

—

Redes sociales infectadas. Los lazos de confianza creados facilitan la entrada de virus. El País, 05/03/2011.

—

—

Un error en Facebook permite a anunciantes acceder a datos personales, El País, 11/05/2011.

—

RUA entra en el Top 100 del “Ranking Web de Repositorios del Mundo”

Se ha publicado la edición de enero de 2011 del “Ranking Web de Repositorios del mundo” que elabora el Laboratorio de Cibermetría del CSIC. En esta edición se recogen 1.185 repositorios y el Repositorio Institucional de la Universidad de Alicante (RUA) aparece en el puesto 81, mejorando en 46 posiciones el anterior ranking de julio de 2010.

Además, teniendo en cuenta la clasificación de repositorios exclusivamente institucionales, RUA ocupa el lugar 61 de 1.121. En cuanto al Top 100 europeo, aparece en el puesto 32.

De los repositorios españoles, RUA ocupa el quinto lugar, solo por detrás de los repositorios de la Universitat Autònoma de Barcelona, CSIC, Universitat Politècnica de Catalunya y Universidad Complutense de Madrid.

Rafael Carreres, Técnico del Área de Administración de Sistemas.

—

Man in the Browser (MITB), un ataque especialmente peligroso

La técnica de ataque MITB permite por medio de troyanos bancarios altamente sofisticados realizar operaciones fraudulentas de una forma transparente para el usuario y la entidad. «La forma más habitual en que los navegadores se infectan con programas maliciosos es a través de ingeniería social. A menudo, mientras navegan o se descargan medios y otros archivos, se pide a los usuarios que actualicen sus versiones de software. Continue reading “Man in the Browser (MITB), un ataque especialmente peligroso”

Indicadores de seguimiento de la Sociedad de la Información

El Observatorio Nacional de las Telecomunicaciones y de la Sociedad de la Información (ONTSI) ha publicado la actualización de este dossier correspondiente a 2010 (89 págs., PDF descargable 12 MB).

Este dossier «recopila los principales indicadores del Sector de las TIC y la SI, con datos de las fuentes oficiales más relevantes. Ofrece los valores más actuales tanto a nivel nacional como autonómico, así como los de la Unión Europea para poder realizar una comparación internacional entre estos países. Además del último dato existente, también se muestra la evolución histórica de estos indicadores, permitiendo conocer así la situación actual de la SI y su evolución en los últimos años.» Continue reading “Indicadores de seguimiento de la Sociedad de la Información”

Disminuye el correo basura pero cambian las estrategias de ataque

El correo basura a nivel mundial se ha reducido notablemente en los últimos meses. Este descenso puede ser coyuntural, ya que en parte se debe al cierre de varias redes especializadas en su distribución. Han mejorado los filtros en los servidores y en los clientes de correo al tiempo que los usuarios se han concienciado y conocen los riesgos implícitos en los mensajes que reciben.

La atención de las redes delictivas se está desplazando hacia las redes sociales («Facebook y Twitter son el nuevo objetivo de los delincuentes») y hacia la telefonía móvil («El móvil empieza a reproducir las tendencias de fraude en el PC»). Y sin embargo, no se ha generalizado una conciencia clara entre los usuarios de las nuevas estrategias de ataque.

—

El envío de ‘spam’ se reduce el 75% en seis meses, El País, 15/01/2011.

—

Informe “La Sociedad de la Información en España 2010”

Fundación Telefónica y Editorial Ariel acaban de publicar la versión 2010 de este informe (155 págs., versión online, PDF descargable 12,7 MB).

Entre sus contenidos destacamos el apartado 2.7 “Se multiplican las posibilidades de aprender gracias a la red”, del que se extraen estas citas: Continue reading “Informe “La Sociedad de la Información en España 2010””

Los creadores de virus se centran en nuevos canales de infección

Recientemente publicamos un post en este blog en los que se comentaban las 10 amenazas informáticas que presuntamente nos acecharán en 2011 según una conocida marca de antivirus. Consideramos que sería interesante también saber el motivo real de la aparición de estas.

La razón principal ha sido la evolución de los creadores del malware desde su aparición. Atrás quedaron los tiempos en los que un avezado estudiante de informática creaba código malicioso para hacerse conocido. En algunos de estos primitivos virus incluso firmaban el código con sus nicks. Poco a poco la broma se fue haciendo pesada y los virus fueron más dañinos. Ya no eran bromas sino que causaban daños en la información del usuario. En todos los casos, el virus actuaba y eran visibles, a nuestro pesar, sus efectos (bloqueos, pantallazos, efectos visuales, borrados, ralentización, etc.). Continue reading “Los creadores de virus se centran en nuevos canales de infección”

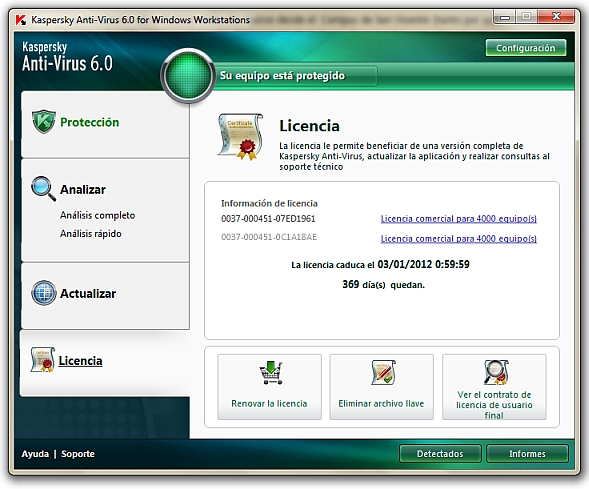

Renovación de la licencia del antivirus corporativo Kaspersky

El próximo 3 de enero caduca la licencia del antivirus corporativo de la UA. El Servicio de Informática actualizará la licencia de los ordenadores del Campus (no hay que hacer nada, la actualización es automática), pero en el caso de los portátiles es el usuario el que debe forzar la renovación.

La renovación de la licencia debe efectuarse desde el Campus de San Vicente (tanto por wifi como por cable, pero en el ámbito del Campus). En la barra de tareas hay que abrir el antivirus con el icono K y solicitar una renovación de la licencia. Por razones técnicas es muy recomendable que se hagan dos solicitudes espaciadas en el tiempo.

Debe tenerse en cuenta que el antivirus sigue estando totalmente operativo. Aunque no se renueve la licencia de forma inmediata el nivel de protección que se mantiene durante los primeros días es razonablemente alto.

—

Antivirus gratuitos para ordenadores personales.

—

Encuesta sobre servicios de telefonía móvil en la UA

Se realiza esta encuesta con el fin de conocer las necesidades, usos y preferencias que tiene la comunidad universitaria respecto a los servicios de telefonía móvil.

Los resultados permitirán mejorar las prestaciones, los servicios de Internet y los recursos informáticos que ofrece la Universidad a la comunidad universitaria, por lo que se agradece la colaboración de todos los miembros de la misma.

La encuesta apenas requiere 3-4 minutos para ser contestada y estará disponible on line hasta el 28 de enero.

Acceso a la encuesta sobre servicios de telefonía móvil.

—

Tendencias en seguridad para 2011

Interesante nota de prensa de PandaLabs: «…2011 traerá pocas innovaciones radicales en cuanto al ámbito del cibercrimen se refiere. Ciberactivismo y ciberguerra; más malware enfocado siempre a la consecución del beneficio económico, redes sociales, ingeniería social y códigos maliciosos con alta capacidad de cambio para evitar ser detectados son las principales claves para 2011, acompañado del aumento de amenazas para Mac, nuevos diseños para atacar sistemas 64 bits y nuevos ejemplares que se aprovecharán de vulnerabilidades zero-day.»

Especialmente extenso y llamativo es el punto 4, dedicado a la ingeniería social: «…los ciberdelincuentes han encontrado un caldo de cultivo ideal en las redes sociales, donde los usuarios son aún más confiados que cuando utilizan otro tipo de herramientas, como el correo electrónico. Durante 2010 hemos visto varios ataques cuyo cuartel general de distribución han sido las dos redes más utilizadas a nivel mundial: Facebook y Twitter. En 2011 veremos no sólo cómo se consolidan como herramienta para los hackers, sino que seguirán creciendo en cuanto a ataques distribuidos.» Ante el previsible incremento de ataques, PandaLabs recuerda que «…ahora más que nunca, es importantísimo utilizar el sentido común cuando desarrollamos nuestra vida online…».

—

Las principales 10 tendencias en seguridad para 2011, Panda Security (Centro de prensa), 13/12/2010.

—

—

¿Qué servicios puedo utilizar con el DNIe?

En esta página se encuentra una extensa relación de servicios accesibles con el DNI-e en la Administración General del Estado, Comunidades Autónomas, Ayuntamientos, otros organismo públicos y en el sector privado.

Este portal (www.dnielectronico.es) es un excelente punto de partida para conocer el DNIe, ya que ofrece desde una guía básica hasta indicaciones de cómo obtenerlo, el marco legal que lo regula, un glosario, una exhaustiva relación de preguntas más frecuentes, etc.

—

Vértice permite la publicación inmediata de material multimedia en Campus Virtual

Desde hoy el material multimedia codificado y catalogado con la herramienta Vértice puede ser publicado instantáneamente como material en Campus Virtual (sólo resta la habitual asignación a asignaturas y grupos). Esta disponibilidad inmediata facilita la tarea de los docentes, potencia la utilidad de Vértice y completa los canales de difusión que ya estaban operativos: Portal audiovisual de la UA, RUA, UACit, Vualà, etc.

Otro efecto importante de este cambio en Vértice está relacionado con las sesiones docentes. A partir de ahora se puede añadir a cualquier tipo de sesión tantos materiales multimedia como el profesor desee.

—

Vértice: herramienta para la codificación, catalogación y publicación de material multimedia

—

Chris Anderson: ¿De qué manera los vídeos en la web potencian la innovación global? (subtítulos disponibles en castellano).

TED, Ideas worth spreading (Riveting talks by remarkable people, free to the world).

—

Grave fallo en la seguridad informática de la NASA

Los medios de comunicación se han hecho eco de las deficiencias mostradas en las medidas de seguridad de la agencia espacial. Algunos discos duros no fueron borrados con las garantías suficientes, lo que hubiera facilitado el acceso de los hackers a su red interna.

—

La NASA vendió ordenadores usados con información confidencial, El País, 9/12/2010.

La NASA vendió ordenadores que contenían información delicada, El Mundo, 8/12/2010.

La NASA vendió ordenadores que contenían información confidencial, Silicon News, 9/12/2010.

—

—

Aplicación del protocolo de protección de datos en la UA, Blog SI, 26/11/2010.

—

Medidas anti-spam

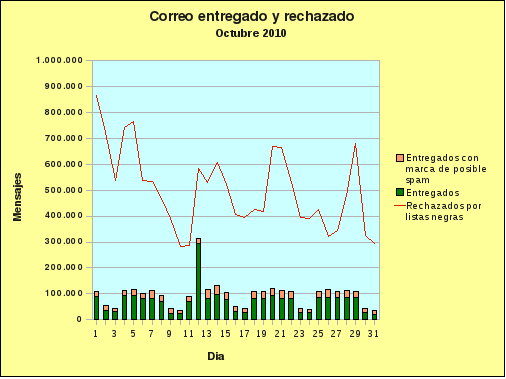

Los sistemas anti-spam (listas negras y otros filtros aplicados por el Servicio de Informática) reducen drásticamente la cantidad de correo basura que reciben los usuarios de la UA. Tal y como se aprecia en la siguiente imagen, en una jornada laboral típica por cada correo que se entrega al usuario se rechazan de media cinco conexiones (téngase en cuenta que cada conexión puede transmitir varios mensajes de correo).

—

—

En la aplicación de estas medidas hay que recurrir a una política de equilibrio para no eliminar correos que puedan ser válidos, conocidos como falsos positivos. Es decir, siempre habrá un porcentaje de correo basura que llega a los buzones de los usuarios.

Como en todos los aspectos relacionados con la seguridad, siempre hay un espacio en el que los usuarios deben tener una actitud activa. En esta página se recogen algunas recomendaciones para evitar la proliferación de spam y se describe sucintamente cómo configurar el filtro antispam del cliente de correo Mozilla Thunderbird.

—

—

Medidas en la UA contra el abuso en el correo electrónico: spam y virus.

Medidas en la UA contra las virus informáticos.

—

Instalación de la red inalámbrica en Blackberry 9800

Se ha publicado en la web del Servicio de Informática un detallado manual para la instalación de la red inalámbrica en la Blackberry 9800 y dispositivos similares.

Cuando el usuario encuentre dificultades para instalar o configurar la wifi puede solicitar soporte al personal de apoyo localizado en las salas de libre acceso:

– primera planta de la Biblioteca General

– sala de libre acceso de la Biblioteca General

– sala de libre acceso de la Escuela Politécnica

– sala de libre acceso del Aulario 1

DNIe, ¿qué es?, ¿qué ventajas aporta?, ¿qué tecnología incluye?

El Instituto Nacional de Tecnologías de la Comunicación (INTECO) ofrece en su web un interesante recurso educativo sobre el DNIe:

«La llegada del nuevo Documento Nacional de Identidad (DNI) conocido como DNI electrónico, supone un avance e incluye nuevas utilidades en el medio de que disponemos los ciudadanos para demostrar nuestra identidad y para realizar trámites administrativos y comerciales.

—

—

Sugerimos que visites la sección Formación “en línea” del INTECO, donde encontrarás cursos gratuitos de introducción al DNIe y a la firma electrónica, sobre la protección del puesto de trabajo o la protección en general en internet, la seguridad de la información, el cumplimiento de la LODP, etc.

—

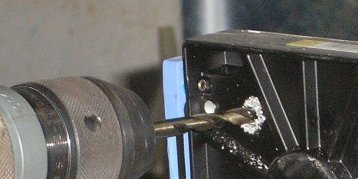

Aplicación del protocolo de protección de datos

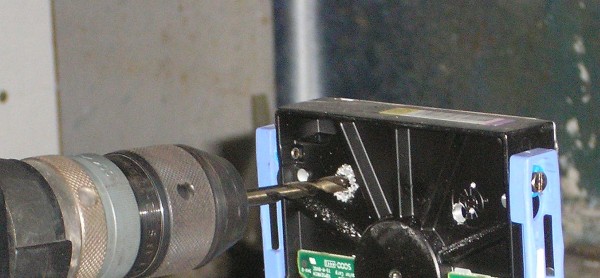

El Servicio de Informática destruye los discos duros de los ordenadores obsoletos, de acuerdo con lo que establece la Ley Orgánica de Protección de Datos.

—

Los discos duros de los equipos son sometidos a un formateado de bajo nivel con el fin de eliminar toda la información. A los que no son reutilizables se les aplica un proceso de destrucción física que imposibilita la extracción de datos.

—

—

Periódicamente se procede a destruir los discos duros desechados, practicando múltiples taladros, con el fin de evitar cualquier posibilidad de recuperación de los datos que contienen.

—

Real Decreto 1720/2007, de 21 de diciembre, por el que se aprueba el Reglamento de desarrollo de la Ley Orgánica 15/1999, de 13 de diciembre, de protección de datos de carácter personal.

Art. 92. 4. Siempre que vaya a desecharse cualquier documento o soporte que contenga datos de carácter personal deberá procederse a su destrucción o borrado, mediante la adopción de medidas dirigidas a evitar el acceso a la información contenida en el mismo o su recuperación posterior.

—

Empresas no borran datos sensibles al deshacerse de discos duros, Diario Ti, 19/11/2010.

—

Las 10 principales amenazas de 2011

«La firma Imperva, especializada en seguridad informática, ha presentado el informe “Claves para la seguridad en el 2011” en el que detalla sus predicciones sobre las áreas que más concentrarán la atención de los especialistas el año que viene.

Imperva, no ha dudado en señalar a la telefonía móvil como el nuevo medio del que obtener información fraudulenta, ya que no son simples agendas y algunos modelos de terminales móviles pueden llegar a guardar hasta 32 Gb de datos del usuario o de una determinada empresa.»

CCN-CERT (Capacidad de Respuesta a incidentes de Seguridad de la Información del Centro Criptológico Nacional), 17/11/2010.

—