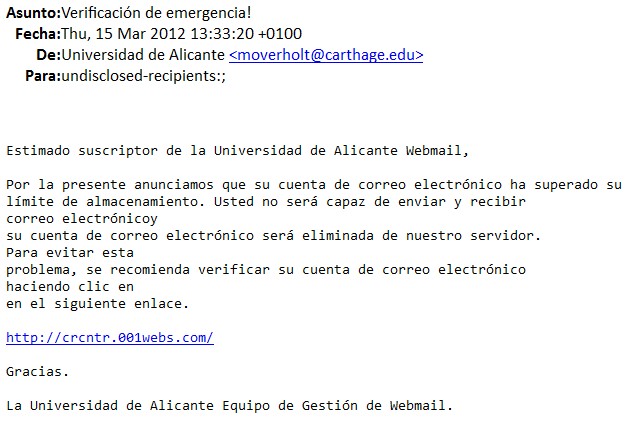

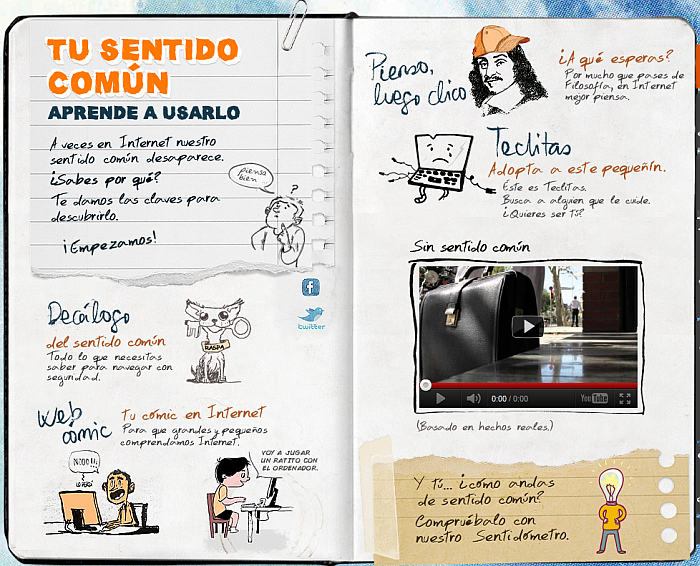

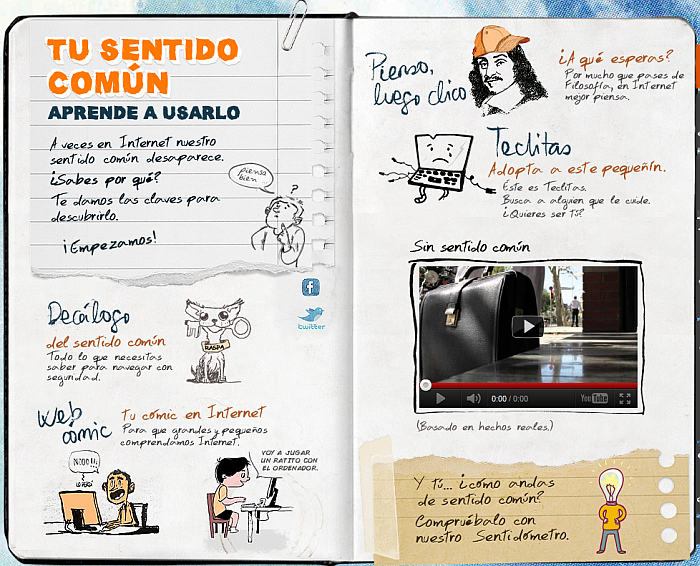

La Oficina de Seguridad del Internauta (OSI) lanza dos campañas de sensibilización sobre el uso seguro de internet: «Tu sentido común» y «Pienso, luego clico» (dirigida a usuarios más jóvenes).

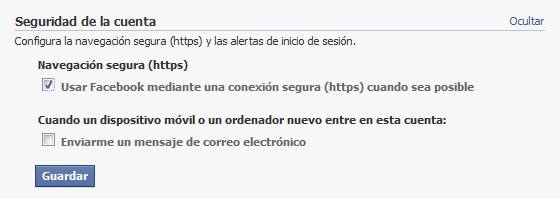

«En «Tu sentido común» los internautas podréis encontrar un decálogo sobre seguridad, un test para medir el uso que hacen del sentido común en Internet, cómics sobre seguridad y muchas otras novedades que os harán hacer del sentido común el más común de los sentidos. Twitter y Facebook darán cuenta de la información de esta campaña.»

El decálogo del sentido común en internet no es muy distinto del que aplicarías en tu vida cotidiana :

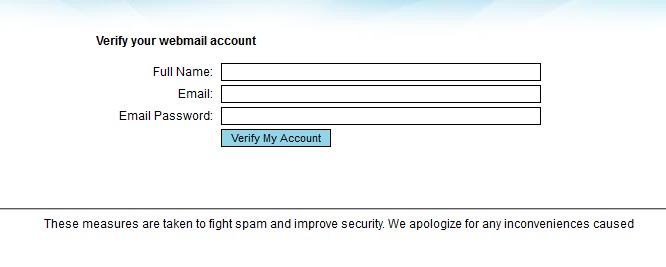

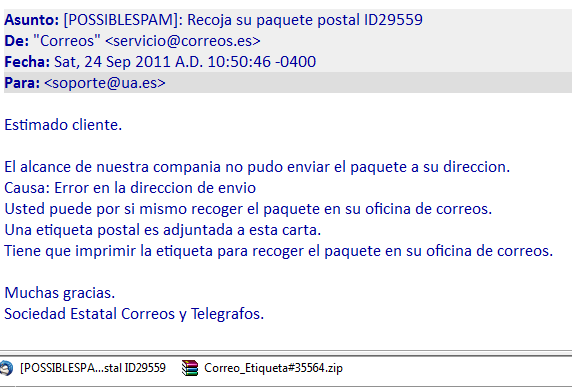

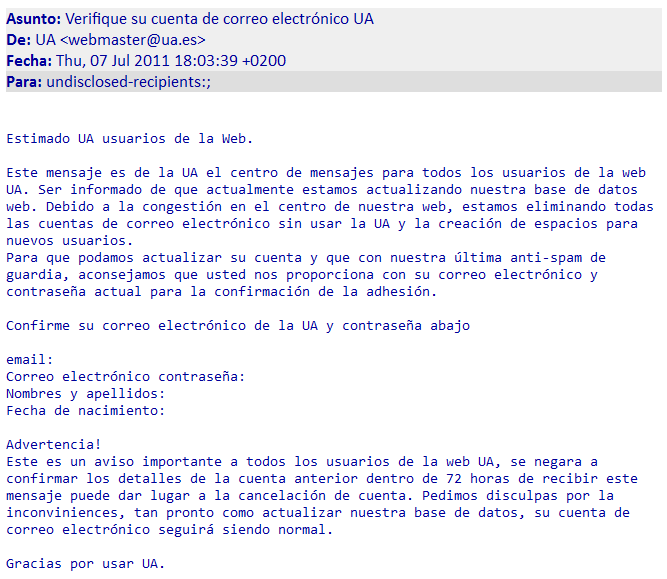

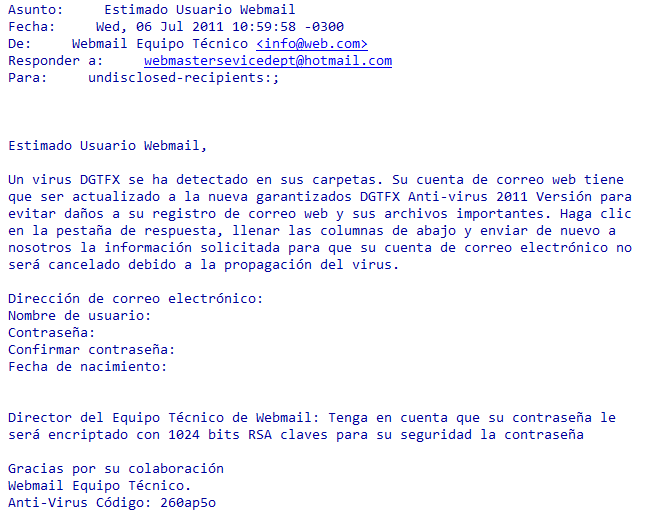

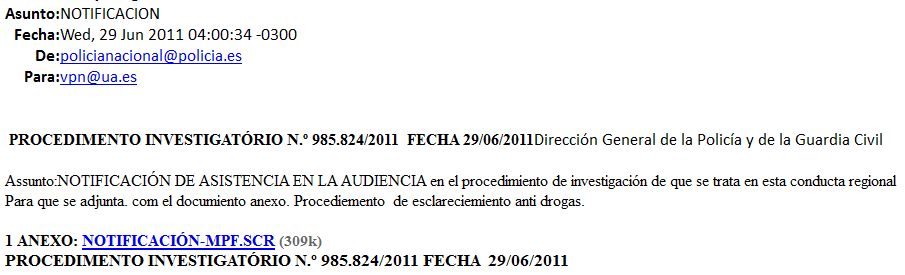

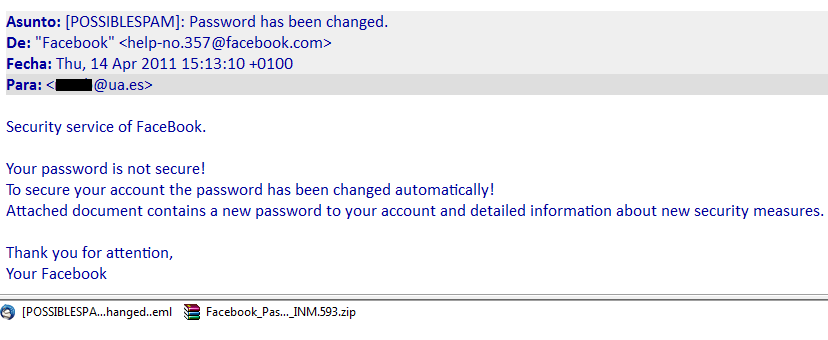

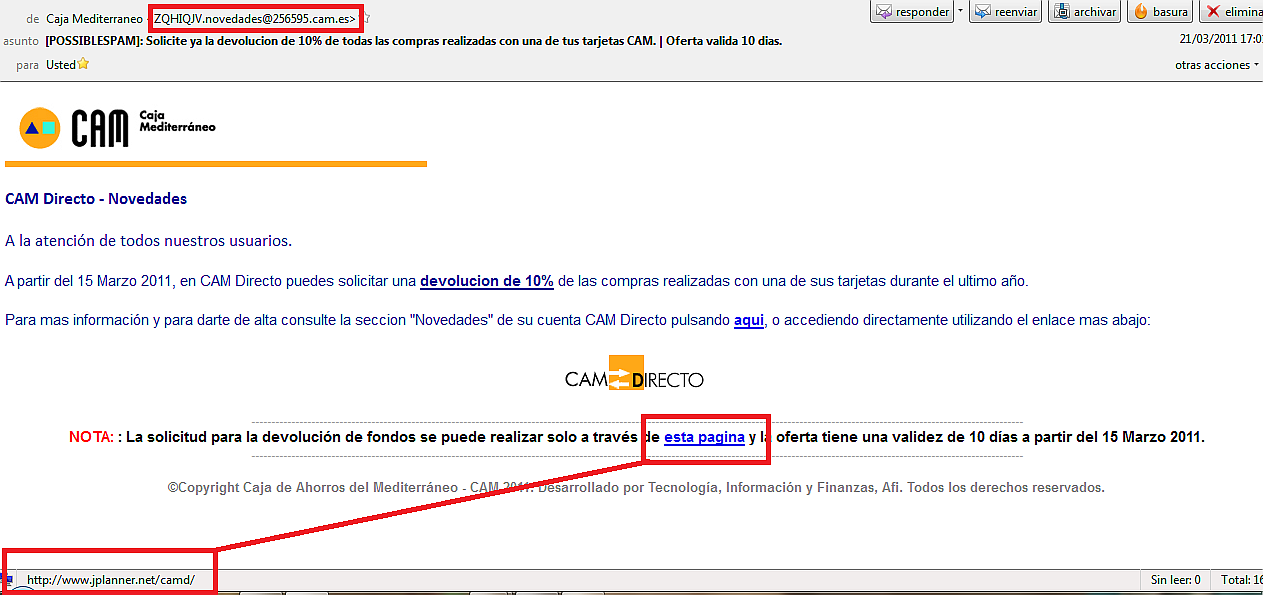

1. Las apariencias engañan y los disfraces más (cuidado con el fraude on-line).

2. No cuentes a tu portera que odias a tu jefe (¿qué publicas en las redes sociales?).

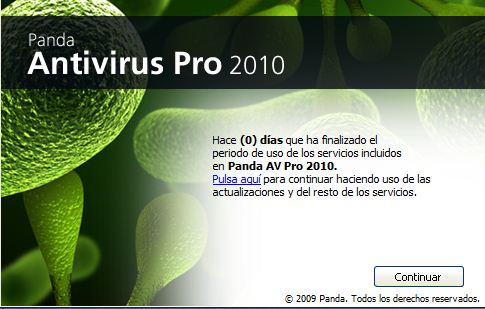

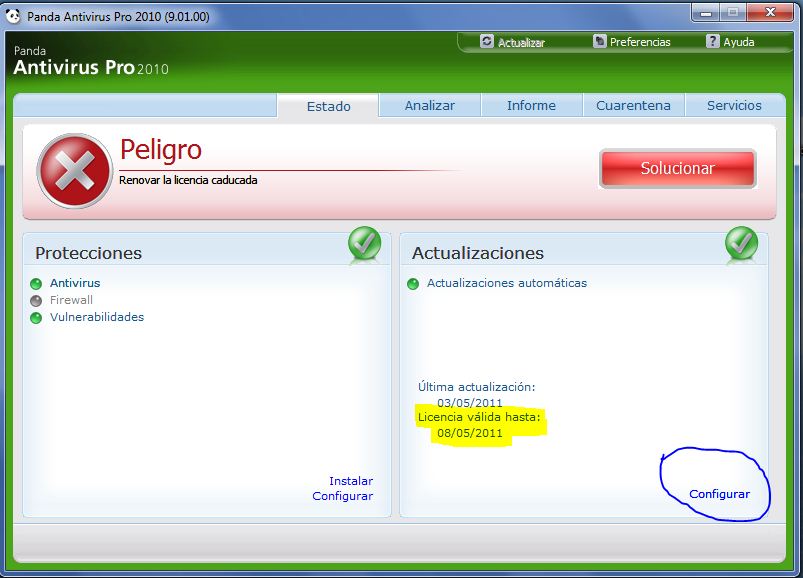

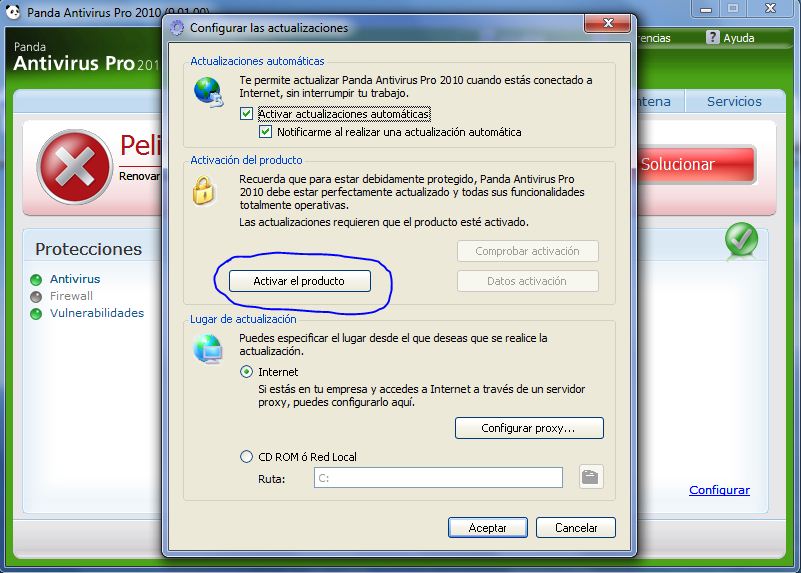

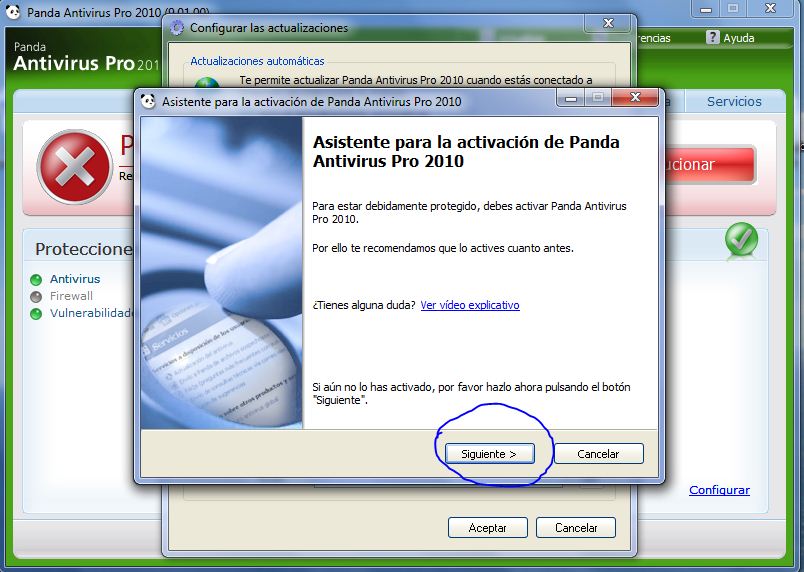

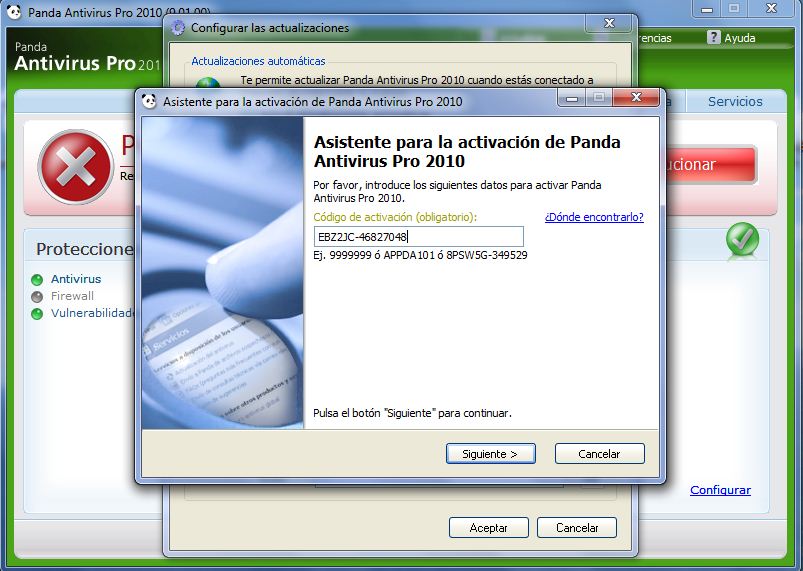

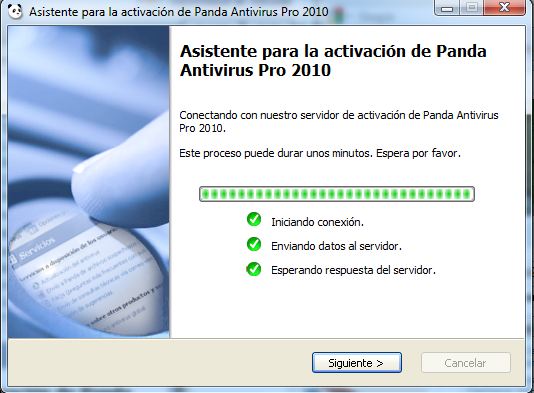

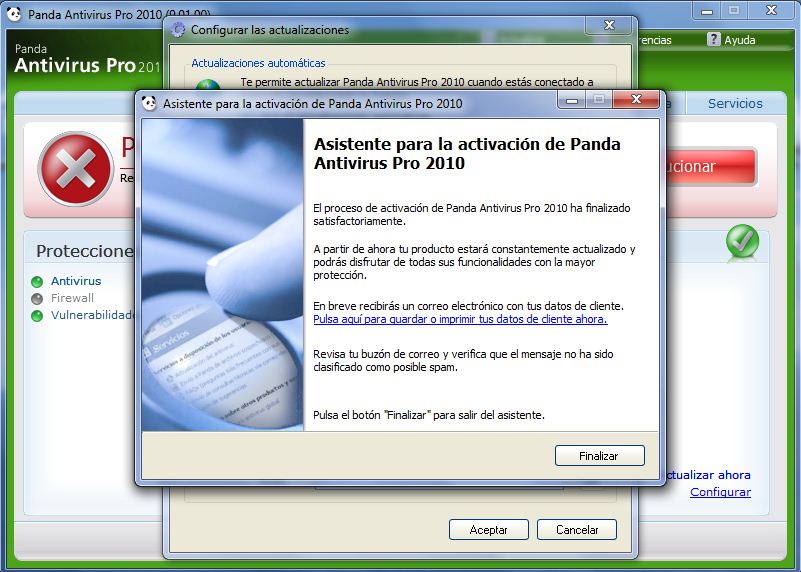

3. Confiar en que tu perro cierre con llave al salir no es muy aconsejable (¿utilizas herramientas de seguridad?).

4. No todos los maduritos con canas son muy interesantes (¿qué contienen los ficheros que descargas?).

5. No dejes tu diario abierto en una cafetería (¿cómo utilizas tus dispositivos móviles?).

6. Desengáñate, recórcholis no es una palabra de moda (¿actualizas el software de tus equipos?).

7. No digas a tu abuela que vas a pecar cuando vas a pescar (¿compruebas las páginas para hacer compras seguras?).

8. El gorro te queda muy mono… pero en moto, mejor un casco (¿de verdad que haces una navegación segura?).

9. Por muchas pasas que tomes no tendrás memoria de elefante (¿eres meticuloso con las copias de seguridad?).

10. Un chaleco de ganchillo no detiene balas (una contraseña débil no te protege).