Últimamente nos están llegando algunas quejas sobre un supuesto mal funcionamiento de nuestra red inalámbrica. En este post queremos explicar alguna de las causas que inciden en la calidad del servicio así como aclarar algunas de las funcionalidades de la red wifi.

En primer lugar queremos subrayar que la red wifi funciona perfectamente y que los problemas son puntuales, en alguna zona determinada del Campus, o con algún tipo particular de dispositivo.

Los dispositivos que utilizan wifi en la UA se han quintuplicado en dos años

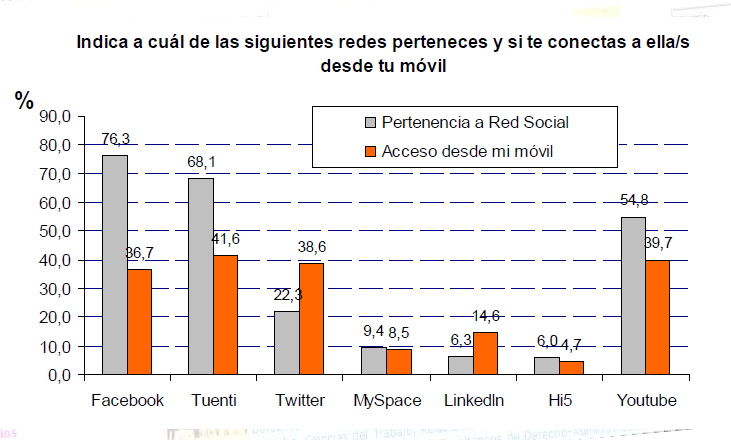

El primer factor que hay que destacar es el incremento de usuarios de nuestra red. Por poner un ejemplo, en el curso 2009/10 se conectaban diariamente una media de 2.000 dispositivos móviles. En el 2010/2011 la media diaria era de 6.000 dispositivos y en lo que llevamos de este curso 2011/2012, la media está en 10.000 dispositivos diarios. Es de esperar que este número siga aumentando en años venideros.

El ancho de banda asignado a la Universidad de Alicante para la conexión a Internet sigue siendo el mismo, por lo que surge el problema de tener muchos más usuarios conectados con un mismo ancho de banda. RedIRIS, la red académica española, que es la que facilita el acceso a Internet de las universidades, está instalando una nueva red que incrementará de forma substancial tanto el ancho de banda como la redundancia de enlaces. La primera fase de esta nueva red está en funcionamiento y la UA está incluida en la segunda fase, que esperemos que esté operativa en pocos meses.

Uso y abuso de la red wifi

También hay que aclarar otro tema, que tal vez se desconoce, sobre el uso que habría que dar a la red inalámbrica de la UA. El uso primordial es facilitar el acceso al web de la UA , al Campus Virtual y al correo electrónico. Para utilizar estos servicios esenciales la red wifi funciona perfectamente. En ocasiones, tenemos quejas sobre la imposibilidad de escuchar la radio vía streaming, que las descargas por Megaupload van muy lentas (menos de 1 Mb por segundo) o incluso hemos recibido quejas sobre cortes en la red wifi de la UA cuando están en casa (imagino que en los edificios que están cerca del Campus). Aunque estas peticiones sean totalmente legales e incluso en algún caso necesarias para un uso académico, también es cierto que inciden negativamente en el resto de usuarios ya que consumen un gran ancho de banda. Como hemos dicho anteriormente, el ancho de banda que compartimos todos los usuarios del Campus, de momento, no lo podemos ampliar.

En cualquier caso y debido al incremento de dispositivos portátiles, el Servicio Informático está apostando muy fuerte por un mejor servicio en la red inalámbrica de la UA. A pesar de que los recortes económicos han obligado a paralizar inversiones en la infraestructura wifi, esperamos que el año que viene sí se puedan realizar.

Nota relativa a la impartición de clases y el uso de la red wifi

La infraestructura actual de la red wifi no está dimensionada para soportar, por ejemplo, un grupo muy numeroso de alumnos trabajando con recursos de internet durante una clase. En estos casos, el profesor debe solicitar un aula informática, ya que éstas sí están preparadas para ese fin.

Mal funcionamiento de dispositivos con Android

Otra de las quejas trata sobre problemas de la wifi con algunos dispositivos móviles con Android. Estos problemas se deben al diseño precipitado de estos dispositivos, debido a la dura competencia en dicho mercado. En determinados casos provoca que no se cumplan los estándares de los protocolos de red establecidos para la conexión wifi. Los efectos de este rápido diseño no sólo se padecen en la UA y sirvan de muestra las siguientes páginas de la Universidad de Princeton, en las que se describen algunos de los problemas que están sufriendo estos dispositivos.

http://www.net.princeton.edu/android/android-stops-renewing-lease-keeps-using-IP-address-11236.html

http://www.net.princeton.edu/android/android-selecting-invents-dhcp-server-id.html

http://www.net.princeton.edu/android/android-starts-in-selecting-specifies-old-IP-address-12066.html

Miguel Ángel Alcaraz, Técnico de soporte y asistencia a usuarios.