Durante este curso estamos observando un aumento significativo en el número de exámenes con corrección por lectura óptica, en los que se ven implicados un mayor volumen de alumnado. En esta ocasión queremos daros algunas indicaciones a aquellos que tenéis que hacer un examen en este tipo de hojas. Aunque puedan parecer básicos, estos consejos se basan en la experiencia diaria. Los nervios y la tensión os juegan muy malas pasadas.

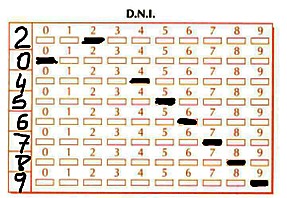

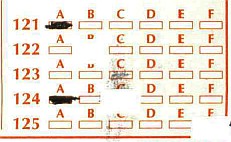

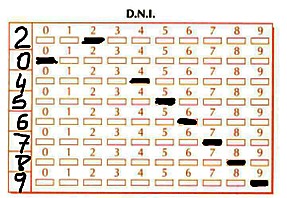

En primer lugar, es muy importante que te identifiques correctamente. La única forma que tiene el sistema de corrección de asociar la hoja con las respuestas a una persona es a través del DNI o equivalente, codificado en la hoja. La forma de hacerlo es la siguiente:

• Si tienes DNI, codifica los ocho números a las casillas correspondientes de arriba a abajo.

• Si tienes NIE, codifica los siete números a las siete primeras casillas destinadas al DNI, de forma que la última fila quedará en blanco.

• Si te identificas con tu pasaporte el procedimiento será básicamente el mismo que en los casos anteriores: utiliza los ocho primeros números de tu pasaporte y codifícalos de arriba a abajo. Si son menos números no hay problema, pero como máximo sólo se permite ocho.

En cualquier caso es aconsejable que antes escribas los números que componen tu identificación en las casillas de la izquierda.

También es importante que escribas tu nombre claramente en el cuadro correspondiente, para poder identificar tu hoja de examen si hay algún problema.

Fíjate que la primera columna para codificar los números es la del cero y no la del uno, así que si tu identificación tiene el número 1 debes marcarlo en la segunda columna.

También debes tener esto último en cuenta a la hora de indicar la modalidad de examen. Si, por ejemplo, tu examen corresponde a la modalidad 1 y marcas la casilla 0 se corregirá con las respuestas de la modalidad 0 y el resultado será imprevisible.

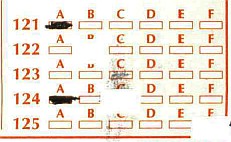

Si te equivocas a la hora de marcar una casilla, no debes hacer una cruz, debes eliminar completamente la marca errónea.

Lo que indica la siguiente imagen es que no debes marcar la respuesta correcta con una cruz, ni excediendo los límites de la casilla ni dejando media casilla en blanco. No quiere decir que para invalidar una respuesta debas poner una cruz.

Te aconsejamos que cuando vayas al examen lleves contigo cinta correctora blanca. Vale un par de euros y si no tienes que rectificar mucho te durará todo el curso.

En el siguiente ejemplo se ha intentado eliminar con goma de borrar la respuesta C en la pregunta 123, pero queda una marca que en ocasiones la lectora puede interpretar como una respuesta. Sin embargo, las respuestas erróneas que hemos tapado con cinta correctora (respuesta B en 122, C en 124 y F en 125) no hay duda de que quedan en blanco.

Si en lugar de usar cinta correctora marcas con una X la opción que no quieres, la lectora leerá una marca que no sabe distinguir si es una raya o una cruz y lo considera como una respuesta, justo al contrario de lo que pretendes.

Un último detalle: la lectora que utilizamos es capaz de leer marcas realizadas con lápiz negro, bolígrafo azul o negro e incluso rotulador, pero por cuestiones técnicas es ciega para el rojo y el naranja, de forma que si contestas el test con un bolígrafo rojo la máquina no será capaz de leerlo y el resultado equivaldrá a no haber contestado ninguna pregunta.

Además de estas cuestiones técnicas, no está de más repasar algunas normas básicas a la hora de afrontar este tipo de exámenes:

• Lee con atención el enunciado, teniendo claro qué te piden.

• Anticipa mentalmente una respuesta antes de leer las alternativas.

• Lee bien todas las respuestas alternativas: no se trata de marcar la primera que nos pueda parecer buena, se trata de encontrar la mejor.

• Si la respuesta mental que habíamos anticipado no se corresponde con ninguna de las que nos ofrecen, debemos actuar por exclusión, eliminando las que con seguridad son incorrectas.

• Si dudamos entre dos, nos decidiremos por la que consideremos más acertada.

• Si se valoran negativamente las respuestas erróneas, hay que adoptar la estrategia de dejar en blanco las preguntas que nos resultan totalmente desconocidas o que presenten serias dudas.

• Sólo hay una alternativa de respuesta correcta para cada pregunta; por tanto, nunca hay que señalar más de una.

• Habrá que tener cuidado de marcar de modo que coincida el número de la pregunta con el número de la respuesta. Si respondemos las preguntas de forma salteada es más fácil equivocarse.

• Acostúmbrate a señalar con el dedo el número de la pregunta sobre la que estás trabajando. Asegúrate que corresponda al número que vas a contestar en el formulario de respuestas. La experiencia demuestra que muchísima gente se confunde bailando preguntas y respuestas.

Antonio Gadea Boronat, técnico de explotación de aplicaciones.