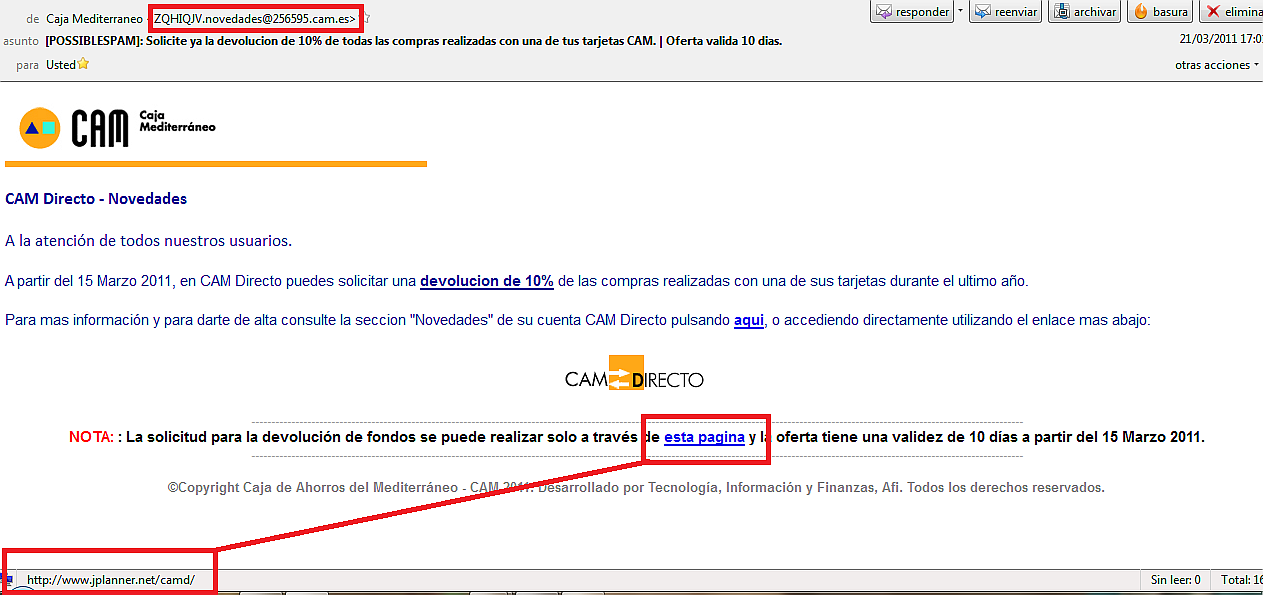

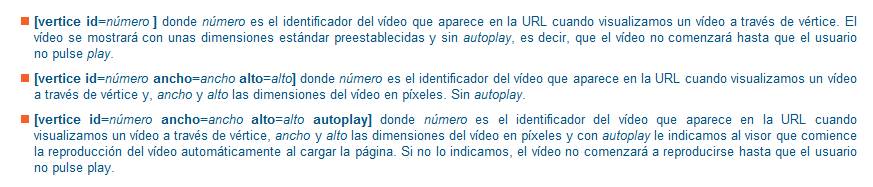

Periódicamente, en nuestros emails recibimos avisos de que nuestras cuentas corrientes o de correo electrónico están en peligro y que si suministramos una serie de datos (usuario, contraseña, DNI, etc.) se nos podrá resolver. En caso contrario, es decir, si no suministramos esos datos, estaremos expuestos a un peligro, bien por no poder acceder a nuestros datos o porque nos cancelarán la cuenta del banco.

Esto es, a grandes rasgos, lo que se le llama en el argot informático un caso flagrante de Phising. Utiliza un tipo de ingeniería social con el fin de conseguir información confidencial y absolutamente en todos los casos es un fraude. Ningún organismo serio, ya sea público o privado, va a solicitar esta serie de datos por correo electrónico, y por lo tanto, siempre hay que poner en cuarentena este tipo de avisos.

Esta semana, algunos miembros de la comunidad universitaria han recibido un correo, en principio enviado por el Servicio de Informática, en el que se solicitan datos confidenciales por un problema con Webmail. En este caso es por la mejora en el sistema de almacenamiento pero también hay algunos en los que se menciona que hemos detectado un uso indebido o cualquier otra razón.

Volvemos a recordarles que NUNCA deben de suministrar sus datos confidenciales por correo electrónico aunque el correo tenga toda la apariencia de ser legal. Hemos detectado phisings casi perfectos de páginas Webs (en este caso de la Agencia Tributaria) y se trataba de un fraude como todos los demás.

En caso de duda, hay que ponerse en contacto con la oficina física (no utilizando los enlaces ni teléfonos que vengan en el correo sino buscando en la Web o en el directorio telefónico) y preguntar si el correo que han recibido ha sido enviado efectivamente por dicha oficina, aunque en la inmensa mayoría de las casos será un intento de fraude.

Miguel Ángel Alcaraz, Técnico de soporte y asistencia a usuarios.

—